Протокол FTP

Запит

Рис. 9.3. Модель OSI.

Отримане повідомлення передається вниз до сеансового рівня, який у свою чергу додає свій заголовок, і т.д. Деякі засоби рівнів поміщають службову інформацію не лише на початку повідомлення у вигляді заголовка, але і в кінці.

Нарешті, повідомлення сягає нижнього, фізичного рівня, який власне і передає його по лініях зв'язку до комп'ютера-адресата. До цього моменту повідомлення «обростає» заголовками всіх рівнів (рис. 9.4).

Рис. 9.4. Просування повідомлення по рівнях.

Для того, щоб доставити цю інформацію за призначенням належить виконати ще багато завдань. Відповідальність за ці завдання несуть нижні рівні моделі OSI.

Отже, повідомлення по мережі поступає до комп'ютера-одержувача. Воно приймається його нижнім рівнем і послідовно переміщається вгору з рівня на рівень. Кожен рівень аналізує і обробляє заголовок свого рівня, виконує відповідні до даного рівня функції, а потім видаляє цей заголовок і передає повідомлення до вищого рівня. У результаті повідомлення, послане джерелом в чистому вигляді, досягає відповідного рівня системи одержувача. Віддалений комп'ютер-одержувач виконує дії, які були вказані в отриманому повідомленні, і надсилає відповідь-результат, і тепер він вже не комп'ютер-одержувач, а комп'ютер-відправник і так далі.

Службова інформація в заголовках керує процесом передачі і призначена для контролю його успішності і достовірності. При виникненні проблем може бути зроблена спроба вирішити їх на тому рівні, де вони були виявлені. При неможливості рішення проблеми рівень повідомляє про неї вищестоящі рівні.

На кожному рівні виконується контроль достовірності і обробка помилок. При цьому може бути ініційований повтор передачі даних.

Термін повідомлення (message) має багато синонімів, які застосовують мережні фахівці для позначення одиниць даних в процедурах обміну. В стандартах ISO для позначення одиниць даних, з якими мають справу протоколи різних рівнів, використовується загальна назва протокольний блок даних (Protocol Data Unit, PDU). Для позначення блоків даних певних рівнів часто використовуються спеціальні назви: кадр (frame), пакет (packet), дейтаграма (datagram), сегмент (segment). Ці терміни використовують для опису роботи окремого рівня моделі OSI.

Поняття про протоколи, інтерфейси, стеки протоколів

Модель OSI чітко представляє процедуру взаємодії двох вузлів. Інформація кожного рівня за певними правилами передається від одного вузла до іншого, починаючи від найвищого, який реалізовує сервіс для користувачів мережі до найнижчого, який реалізовує передачу бітів. Кожна пара відповідних рівнів двох вузлів також взаємодіє один з одним за встановленими певними правилами.

Формалізовані правила, які визначають, в якій послідовності і в якому форматі повинні обмінюватися повідомленнями мережні компоненти, що належать до одного рівня, але в різних вузлах, називаються протоколом.

В моделі OSI модуль любого з рівнів одного вузла реалізує не лише взаємодію з сусідніми рівнями, які знаходяться в цьому вузлі, але ще і дозволяє взаємодіяти з відповідними рівнями іншого вузла.

Сусідні рівні в одному вузлі взаємодіють між собою за допомогою чітких певних правил і стандартизованих форматів повідомлень, які називаються інтерфейсом.

Таким чином, протоколи займаються визначенням правил взаємодії модулів одного рівня в різних вузлах, а інтерфейси - модулів сусідніх рівнів в одному вузлі.

Кожен рівень повинен мати засоби, які зможуть, по-перше, обробляти свій власний протокол, а по-друге, реалізовувати інтерфейси з сусідніми рівнями.

Ієрархічно організований набір протоколів, що є достатнім для організації взаємодії вузлів в мережі, називається стеком комунікаційних протоколів.

Комунікаційні протоколи можуть бути реалізовані як програмно, так і апаратно. Протоколи нижніх рівнів реалізуються комбінацією програмних і апаратних засобів, а протоколи верхніх рівнів - суто програмними засобами.

Програмний модуль, що реалізовує певний протокол, часто скорочено також називають «протоколом». Зрозуміло, що програмний протокол може мати різні реалізації. Важливо враховувати при порівнянні протоколів не лише логіку їх роботи, але і якість та ступінь ефективності їх програмної реалізації. На ефективність взаємодії пристроїв в мережі впливає якість всієї сукупності протоколів, що складають стек, зокрема, наскільки раціонально розподілено функції між протоколами різних рівнів і наскільки добре визначено інтерфейси між ними.

Зв'язок комп'ютерів в мережі здійснюється не безпосередньо, а через різні комунікаційні пристрої - концентратори, мости, комутатори, маршрутизатори. Залежно від типу пристрою в ньому повинні бути вбудовані засоби, що реалізовують той або інший набір протоколів.

Поняття «протокол» і «інтерфейс» на аналогічному прикладі

Торгова фірма «На здоров'я» займається продажем-розповсюдженням молока торгової марки «На здоров'я». Ось вже більше шести років її постійним клієнтом є магазин «Смак». Природно, що з часом між ними склалися чіткі і визначені угоди та домовленості, які можна описати наступною моделлю їх взаємодії.

На початку кожного місяця директор магазина Іван Іванович посилає офіційне повідомлення до менеджера торгової фірми Василя Васильовича. У цій заявці Іван Іванович вказує, скільки йому потрібно молока цього місяця. У відповідь на цей запит менеджер фірми "На здоров'я" надсилає платіжну відомість певного зразка на відвантажену кількість молока. Таку взаємодію можна назвати протоколом рівня начальників.

Начальники надсилають свої повідомлення через своїх секретарів. Порядок такої взаємодії можна визначити як міжрівневий інтерфейс «начальник-секретар». При цьому ці інтерфейси можуть бути зовсім не однаковими в двох організаціях - скажімо, в магазині начальник для обміну даними з секретарем користується спеціально відведеною папкою, а в торговій фірмі менеджер спілкується з секретарем за факсом. Отже, начальників не турбує, яким чином ці повідомлення передаються, їм потрібним є результат, а не спосіб його реалізації: поштою, електронною поштою, факсом, кур’єром.

Спосіб передачі повідомлень вибиратимуть секретарі, вони можуть навіть і не повідомляти про це начальників, оскільки протокол взаємодії секретарів пов'язаний суто з передачею інформації, яка поступає зверху, при цьому вони зовсім не читають її. Це можна назвати протокол «секретар-секретар».

При вирішенні інших питань, начальники можуть домовлятися за іншими правилами-протоколами, але це не впливає на роботу секретарів. Секретарям не важливо, які повідомлення потрібно посилати, головне, щоб вони дійшли до місця призначення.

Отже, ця модель взаємодії є дворівневою: рівень начальників і рівень секретарів. Кожен рівень має власний протокол, який може змінюватися незалежно від протоколу іншого рівня

Така незалежність протоколів один від одного і робить ефективним багаторівневий підхід.

Мережезалежні та мереженезалежні протоколи

Функції всіх рівнів моделі OSI можуть бути віднесені до однієї з двох груп: або до функцій, що залежать від конкретної технічної реалізації мережі, або до функцій, що орієнтовані на роботу із застосуванями.

Три нижніх рівні фізичний, канальний і мережний є мережезалежними. Протоколи цих рівнів тісно пов'язані з технічною реалізацією мережі та з використаним комунікаційним устаткуванням. Наприклад, перехід на устаткування FDDI означає зміну протоколів фізичного і канального рівня у всіх вузлах мережі.

Ці протоколи мають узагальнену назву – транспортна підсистема або мережний транспорт. Вони повністю вирішують задачу транспортування повідомлень з заданим рівнем якості в складених мережах, що складаються з мереж з довільною топологією та різними технологіями.

Три верхні рівні сеансовий, представницький і прикладний вирішують задачі надання прикладних сервісів на підставі існуючої транспортної підсистеми.

Вони орієнтовані на застосування і мало залежать від технічних особливостей побудови мережі. На протоколи цих рівнів не впливають жодні зміни в топології мережі, заміна устаткування або перехід на іншу мережну технологію. Так, перехід від Ethernet на високошвидкісну технологію 100VG-AnyLAN не потребує жодних змін в програмних засобах, що реалізовують функції прикладного, представницького і сеансового рівнів.

Транспортний рівень є проміжним, він приховує всі деталі функціонування протоколів нижніх рівнів від протоколів верхніх рівнів. Це дозволяє розробляти застосування, що не залежать від технічних засобів передавання повідомлень, які безпосередньо займаються транспортуванням.

Один кінцевий вузол взаємодіє з іншим кінцевим вузлом за допомогою протоколів всіх сімох рівнів.

Цю взаємодію кінцеві вузли здійснюють через різні комунікаційні пристрої:

· Модеми, мережні адаптери.

· Повторювачі, концентратори

· Мости, комутатори.

· Маршрутизатори.

· Шлюзі.

Залежно від типу комунікаційний пристрій може працювати:

· Тільки на фізичному рівні (повторювач, концентратор).

· На фізичному і канальному рівнях (міст, комутатор).

· На фізичному, канальному і мережному рівнях, іноді захоплюючи і транспортний рівень (маршрутизатор).

·

Лекція 2«Протоколи прикладного рівня моделі OSI»

1. Протокол для роботи в службі WWW.

HTTP — протокол передачі даних, що використовується в комп'ютерних мережах. Назва скорочена від Hyper Text Transfer Protocol, протокол передачі гіпер-текстових документів. HTTP належить до протоколів моделі OSI 7-го прикладного рівня. Основним призначенням протоколу HTTP є передача веб-сторінок (текстових файлів з розміткою HTML), хоча за допомогою нього успішно передаються і інші файли, які пов'язані з веб-сторінками (зображення і додатки), так і не пов'язані з ними (у цьому HTTP конкурує з складнішим FTP). HTTP припускає, що клієнтська програма — веб-браузер — здатна відображати гіпертекстові веб-сторінки і файли інших типів в зручній для користувача формі. Для правильного відображення HTTP дозволяє клієнтові дізнатися мову і кодування веб-сторінки і/або запитати версію сторінки в потрібних мові/кодуванні, використовуючи позначення із стандарту MIME.

Структура протоколу HTTP — протокол прикладного рівня, схожими на нього є FTP і SMTP. Обмін повідомленнями йде за звичайною схемою «запит-відповідь». Для ідентифікації ресурсів HTTP використовує глобальні URI. На відміну від багатьох інших протоколів, HTTP не зберігає свого стану. Це означає відсутність збереження проміжного стану між парами «запит-відповідь». Компоненти, що використовують HTTP, можуть самостійно здійснювати збереження інформації про стан пов'язаний з останніми запитами і відповідями. Браузер, що посилає запити, може відстежувати затримки відповідей. Сервер може зберігати IP-адреси і заголовки запитів останніх клієнтів. Проте згідно з протоколом клієнт та сервер не мають бути обізнаними про попередні запити і відповіді, в протоколі не передбачена внутрішня підтримка стану і він не ставить таких вимог до клієнта та сервера.

Кожен запит/відповідь складається з трьох частин:

- стартовий рядок;

- заголовки;

- тіло повідомлення, що містить дані запиту, запитаний ресурс або опис проблеми, якщо запит не виконано.

Обов'язковим мінімумом запиту є стартовий рядок. Починаючи з HTTP/1.1 обов'язковим став заголовок Host: (щоб розрізнити кілька доменів, які мають одну і ту же IP-адресу).

Стартові рядки розрізняються для запиту і відповіді. Рядок запиту виглядає так

де ‹Метод› можливо:

OPTIONS Повертає методи HTTP, які підтримуються сервером. Цей метод може служити для визначення можливостей веб-сервера.

GET Запрошує вміст вказаного ресурсу. Запитаний ресурс може приймати параметри (наприклад, пошукова система може приймати як параметр шуканий рядок). Вони передаються в рядку URI (наприклад: http://www.example.net/resource?param1=value1¶m2=value2). Згідно зі стандартом HTTP, запити типу GET вважаються ідемпотентними — багатократне повторення одного і того ж запиту GET повинне приводити до однакових результатів (за умови, що сам ресурс не змінився за час між запитами). Це дозволяє кешувати відповіді на запити GET.

HEAD Аналогічний методу GET, за винятком того, що у відповіді сервера відсутнє тіло. Це корисно для витягання мета-інформації, заданої в заголовках відповіді, без пересилання всього вмісту. Зокрема, клієнт чи проксі, перевіривши заголовок Last-Modified: (останній час модифікації), таким чином може переконатися, що сторінка на сервері не змінилася від часу попереднього запиту.

POST Передає призначені для користувача дані (наприклад, з HTML-форми) заданому ресурсу. Наприклад, в блогах відвідувачі зазвичай можуть вводити свої коментарі до записів в HTML-форму, після чого вони передаються серверу методом POST, і він поміщає їх на сторінку. При цьому передані дані (у прикладі з блогами — текст коментаря) включаються в тіло запиту. На відміну від методу GET, метод POST не вважається ідемпотентним, тобто багатократне повторення одних і тих же запитів POST може повертати різні результати (наприклад, після кожного відправлення коментаря з'являтиметься одна копія цього коментаря).

PUT Завантажує вказаний ресурс на сервер.

DELETE Видаляє вказаний ресурс.

TRACE Повертає отриманий запит так, що клієнт може побачити, що проміжні сервери додають або змінюють в запиті.

CONNECT Для використання разом з проксі-серверами, які можуть динамічно перемикатися в тунельний режим SSL.

В основному використовуються методи GET і POST.

Відповідь сервера Перший рядок відповіді виглядає так:

Найтиповіші статуси:

200 OK — запит виконаний успішно;

403 Forbidden — доступ до запитаного ресурсу заборонений;

404 Not Found — запитаний ресурс не знайдений.

Заголовки Заголовки HTTP — це рядки, кожен з яких складається з імені параметра, за яким слідує двокрапка і його значення. Вони несуть інформацію для браузера або для серверних програм (таких, як CGI-застосунки). Між заголовками і тілом обов'язково повинен бути порожній рядок.

Приклад HTTP діалогу Запит

Відповідь

2. Протоколи для роботи з електронною поштою.

SMTP Simple Mail Transfer Protocol (Простий Протокол Пересилання Пошти) — це протокол, який використовується для пересилання електронної пошти до поштового сервера або з клієнта-комп'ютера, або між поштовими серверами. В IANA для SMTP зареєстрований порт 25. Формально SMTP визначений в RFC 821 (STD 10) та покращений RFC 1123 (STD 3) розділ 5. Протокол, який використовується зараз, також відомий як ESMTP і визначений в RFC 2821. Опис протоколу

SMTP — порівняно простий, текстовий протокол, в якому з’єднання відбувається завжди за ініціативи відправника. SMTP — синхронний протокол і складається із серії команд, що посилаються клієнтом та відповідей сервера. Відправником зазвичай є поштовий клієнт кінцевого користувача або поштовий сервер. SMTP було розроблено як протокол транспортування і доставки, тому системи, що використовують SMTP, завжди повинні бути у робочому стані. Протокол часто використовується для передачі повідомлень клієнтами електронної пошти, які, проте, не мають можливості діяти як сервер.

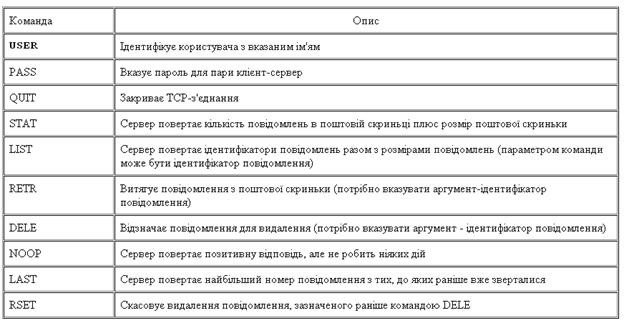

Протокол POP3 - Post Office Protocol

Post Office Protocol (POP) - протокол доставки пошти користувачеві з поштової скриньки поштового сервера РОР. Багато концепції, принципи і поняття протоколу POP виглядають і функціонують подібно SMTP. Команди POP практично ідентичні командам SMTP. В даний час існують дві версії протоколу POP - РОР2 і РОРЗ, що володіють приблизно однаковими можливостями, однак несумісними один з одним. Справа в тому, що у РОР2 і РОРЗ різні номери портів протоколу. Між ними відсутній зв'язок, аналогічна зв'язку між SMTP і ESMTP. Протокол РОРЗ не є розширенням або модифікацією РОР2 - це зовсім інший протокол. РОР2 визначений у документі RFC 937 (Post Office Protocol-Version 2, Butler, et al, 1985), a РОРЗ - в RFC 1225 (Post Office Protocol-Version 3, Rose, 1991). Далі коротко розглянемо POP взагалі і більш докладно - РОРЗ. PОРЗ розроблений з урахуванням специфіки доставки пошти на персональні комп'ютери і має відповідні операції для цього. Призначення протоколу РОРЗ Раніше поштові повідомлення більшості мереж доставлялися безпосередньо від одного комп'ютера до іншого. І якщо користувач часто міняв робочі комп'ютери або один комп'ютер належав кільком користувачам, існували певні проблеми. У наші дні загальноприйнята доставка повідомлення не на комп'ютери користувача, а в спеціальні поштові скриньки поштового сервера організації, який цілодобово працює (включений). Опис протоколу РОРЗ Конструкція протоколу РОРЗ забезпечує можливість користувачеві звернутися до свого поштового сервера і вилучити накопичилася для нього пошту. Користувач може отримати доступ до РОР-серверу з будь-якої точки доступу до Інтернет. При цьому він повинен запустити спеціальний поштовий агент (UA), працює по протоколу РОРЗ, і налаштувати його для роботи зі своїм поштовим сервером. Отже, на чолі моделі POP знаходиться окремий персональний комп'ютер, що працює виключно в якості клієнта поштової системи (сервера). Підкреслимо також, що повідомлення доставляються клієнтові за протоколом POP, а надсилаються як і раніше за допомогою SMTP. Тобто на комп'ютері користувача існують два окремих агента-інтерфейсу до поштової системи - доставки (POP) і відправки (SMTP). Розробники протоколу РОРЗ називає таку ситуацію "роздільні агенти" (split UA). Концепція роздільних агентів коротко обговорюється в специфікації РОРЗ. У протоколі РОРЗ обговорені три стадії процесу одержання пошти: авторизація, транзакція та оновлення. Після того як сервер і клієнт РОРЗ установили з'єднання, починається стадія авторизації. На стадії авторизації клієнт ідентифікує себе для сервера. Якщо авторизація пройшла успішно, сервер відкриває поштову скриньку клієнта і починається стадія транзакції. У ній клієнт або запитує у сервера інформацію (наприклад, список поштових повідомлень), або просить його зробити певну дію (наприклад, видати поштове повідомлення). Нарешті, на стадії оновлення сеанс зв'язку закінчується. В табл.7 перераховані команди протоколу РОРЗ, обов'язкові для працюючої в Інтернет реалізації мінімальній конфігурації.

Команди протоколу POP версії 3 (для мінімальної конфігурації)

У протоколі РОРЗ визначено декілька команд, але на них дається тільки дві відповіді: + ОК (позитивний, аналогічний повідомленням-підтвердженню АСK) і-ERR (негативний, аналогічний повідомленням "не підтверджено" NAK). Обидва відповіді підтверджують, що звернення до сервера сталося і що він взагалі відповідає на команди. Як правило, за кожним відповіддю слід його змістовне словесний опис.

3.Протокол для роботи зі службою FTP.

Протокол передачі файлів (англ. File Transfer Protocol, FTP) — дає можливість абоненту обмінюватися двійковими і текстовими файлами з будь-яким комп'ютером мережі, що підтримує протокол FTP. Установивши зв'язок з віддаленим комп'ютером, користувач може скопіювати файл з віддаленого комп'ютера на свій, або скопіювати файл з свого комп'ютера на віддалений.

При розгляді FTP як сервісу Інтернет мають на увазі не просто протокол, а саме сервіс — доступ до файлів, які знаходяться у файлових архівах.

FTP — стандартна програма, яка працює за протоколом TCP, яка завжди поставляється з операційною системою. Її початкове призначення — передача файлів між різними комп'ютерами, які працюють у мережах TCP/IP: на одному з комп'ютерів працює програма-сервер, на іншому — програма-клієнт, запущена користувачем, яка з'єднується з сервером і передає або отримує файли через FTP-сервіс. Все це розглядається з припущенням, що користувач зареєстрований на сервері та використовує логін та пароль на цьому комп'ютері.

Ця риса послужила причиною того, що програми FTP стали частиною окремого сервісу Інтернету. Справа в тому, що доволі часто сервер FTP налаштовується таким чином, що з'єднатися з ним можна не тільки під своїм ім'ям, але й під умовним іменем anonymous — анонім. У такому випадку для користувача стає доступною не вся файлова система комп'ютера, а лише деякий набір файлів на сервері, які складають вміст серверу anonymous FTP — публічного файлового архіву. Отже, якщо користувач хоче надати у вільне користування файли з інформацією, програмами і т. і., то йому достатньо організувати на власному комп'ютері, включеному в Інтернет, сервер anonymous FTP. Створення такого серверу — процес доволі простий, програми-клієнти FTP вельми розповсюджені, — тому сьогодні публічні файлові архіви організовані в основному як сервери anonymous FTP. Перелік інформації, яка міститься на таких серверах, включає всі аспекти життя: від звичайних текстів до мультимедіа.

Не зважаючи на розповсюдженість, у FTP є багато недоліків. Програми-клієнти FTP не завжди зручні і прості у користуванні. Користувач не завжди може зрозуміти який файл перед ним, чи той що необхідно, чи ні. Окрім того, не існує простого і універсального засобу для пошуку на серверах anonymous FTP, — хоча для цього і існує спеціальний сервіс archie, але це незалежна програма, вона не універсальна і не завжди її можна ефективно застосовувати. Програми FTP доволі старі і деякі їхні особливості, які були потрібні в часи їхнього створення, не зовсім зрозумілі і потрібні зараз. Наприклад, для передачі файлів існує два режими — двійковий та текстовий, і, якщо користувач неправильно обрав режим передачі, то файл, який необхідно передати, може бути пошкодженим. Опис файлів на сервері видається у форматі операційної системи серверу, а список файлів операційної системи UNIX не завжди з розумінням сприймається користувачами DOS. Сервери FTP нецентралізовані, — звідси випливають ще деякі проблеми. Але незважаючи на все це, сервери anonymous FTP сьогодні — це стандартний шлях організації публічних файлових архівів в Інтернеті.

FTP — сервіс прямого доступу, який вимагає повноцінного підключення до Інтернету, але є можливість доступу і через електронну пошту — існують сервери, які пересилають за допомогою електронної пошти файли з будь-яких серверів anonymous FTP. Проте цей шлях отримання інформації - досить незручний, оскільки такі сервери можуть бути сильно завантажені і запит доволі довго чекатиме своєї черги. Крім того, великі файли при пересилці діляться сервером на частини обмеженого обсягу і, якщо одна з частин загубиться і буде пересланою із пошкодженнями, то весь файл стане непридатним.

File Transfer Protocol - протокол передачі файлів, протокол високого рівня (а саме, рівня додатків). Використовується службою FTP для передачі файлів.

Перший стандарт - RFC114 (File Transfer Protocol AK Bhushan Apr-10-1971).

Остання версія - RFC959 (File Transfer Protocol J. Postel, JK Reynolds Oct-01-1985).

FTP відрізняється від інших програм тим, що він використовує два TCP з'єднання для передачі файлу. Керуюче з'єднання - з'єднання для посилки команд серверу й одержання відповідей від нього. Для каналу керування використовується протокол Telnet.

З'єднання даних - з'єднання для передачі файлів.

1 Керуюче з'єднання - з'єднання для посилки команд серверу й одержання відповідей від нього. Для каналу керування використовується протокол Telnet.

2 З'єднання даних - з'єднання для передачі файлів

старих версіях для передачі даних використовувався тільки 20-й порт (активний режим), у сучасних версіях FTP-серверів порт для каналу даних може призначатися сервером з нестандартних (N> 1024) портів (пасивний режим).

Протокол FTP визначає запит-відповідь спосіб взаємодії між програмою-клієнтом і програмою-сервером.

Робота FTP на рівні користувача містить кілька етапів:

1.Ідентифікація (логуватись).

2.Вибір каталогу.

3.Визначення режиму обміну (поблочно, потоковий, ascii або двійковий).

4.Виконання команд обміну (get, mget, dir, mdel, mput або put).

5.Завершення процедури (quit або close).

Лекція 3:Стеки комунікаційних протоколів

Взаємодія комп'ютерів в мережах відбувається відповідно до певних правил обміну повідомленнями та їх форматами, тобто відповідно до певних протоколів. Ієрархічно організовану сукупність протоколів, що вирішують завдання взаємодії вузлів мережі, називають стеком комунікаційних протоколів.

Модель OSI представляє хоч і важливу, але лише одну з багатьох моделей комунікацій. Ці моделі та пов'язані з ними стеки протоколів можуть різнитися за кількістю рівнів, їх функціями, форматами повідомлень, сервісами, що надаються на верхніх рівнях та іншими параметрами.

Існує достатньо багато стеків протоколів, що широко використовуються в мережах. Це і стеки за міжнародними чи національними стандартами, і фірмові стеки, що набули поширення завдяки поширеності устаткування тієї або іншої фірми. Прикладами популярних стеків протоколів є стек TCP/IP, що використовується в мережі Інтернет і в багатьох мережах на основі операційної системи UNIX, стек OSI міжнародної організації зі стандартизації, стек IPX/SPX фірми Novell, стек DECnet корпорації Digital Equipment та інші.

Використання в мережі певного стеку комунікаційних протоколів багато в чому визначає можливості мережі та її характеристики. В невеликих мережах може використовуватися виключно один стек. В крупних корпоративних мережах, що об'єднують різні мережі можуть паралельно використовуватися кілька стеків.

В комунікаційному устаткуванні реалізуються протоколи нижніх рівнів, які є більш стандартизованими, ніж протоколи верхніх рівнів, і це є передумовою для успішної спільної роботи устаткування від різних виробників. Перелік протоколів, що підтримуються тим або іншим комунікаційним пристроєм, є однією з важливих характеристик цього пристрою.

Комп'ютери реалізовують комунікаційні протоколи у вигляді відповідних програмних модулів мережної операційної системи, наприклад, протоколи канального рівня, як правило, виконано у вигляді драйверів мережних адаптерів, а протоколи верхніх рівнів у вигляді серверних та клієнтських компонентів мережних сервісів.

Вміння добре працювати в середовищі тієї або іншої операційної системи є важливою характеристикою комунікаційного устаткування. Часто можна прочитати в рекламі мережного адаптера або концентратора, що він розроблявся спеціально для роботи в мережі Windows або UNIX. Це означає, що розробники апаратури оптимізували її характеристики для тих протоколів, які використовуються в цій мережній операційній системі, або до даної версії їх реалізації, якщо ці протоколи використовуються в різних ОС. Із-за особливостей реалізації протоколів в різних ОС, як одна з характеристик комунікаційного устаткування використовується його сертифікація на можливість роботи в середовищі даної ОС.

На нижніх рівнях - фізичному і канальному - практично у всіх стеках використовуються однакові протоколи. Це добре стандартизовані протоколи Ethernet, Token Ring, FDDI та інші, які дозволяють використовувати у всіх мережах одну і ту ж апаратуру.

Протоколи мережного і вищих рівнів існуючих стандартних стеків є більш різноманітними і, як правило, не відповідають тому, що рекомендовано моделлю OSI - розподіленню на рівні. Зокрема, в цих стеках функції сеансового і представницького рівня зазвичай об'єднані з прикладним рівнем. Така невідповідність пов'язана з тим, що модель OSI з'явилася як результат узагальнення існуючих і реально працюючих стеків, а не навпаки.

Коротко розглянемо особливості існуючих комунікаційних протоколів.

Стек TCP/IP

TCP/IP було розроблено за ініціативою Міністерства оборони США у 80-их роках для зв'язку експериментальної мережі ARPAnet з іншими мережами. Його було розроблено як набір загальних протоколів для різнорідного обчислювального середовища. TCP/IP отримав свою назву за назвами популярних протоколів TCP і IP.

Великий внесок в розвиток стека TCP/IP внесли дослідники з університету Берклі, які реалізували протоколи стека в своїй версії операційної системи UNIX. В подальшому, популярність цієї операційної системи привела до широкого поширення протоколів TCP, IP та інших протоколів стека. Сьогодні він використовується для зв'язку комп'ютерів мережі Інтернет та в численних обчислювальних мережах.

Основними протоколами стеку є протоколи TCP і IP. Ці протоколи в термінології моделі OSI відносяться до мережного і транспортного рівнів відповідно. IP забезпечує просування пакету по складній мережі, а ТСР гарантує надійність його доставки.

На нижньому рівні TCP/IP підтримує популярні стандарти фізичного і канального рівнів.

Стек TCP/IP використовується вже багато років в мережах підприємств і організацій різних країн, і за ці роки увібрав в себе велику кількість протоколів прикладного рівня. До них відносяться добре відомі протоколи, як протокол HTTP для служби WWW, протокол пересилання файлів FTP, протокол емуляції терміналу TELNET, поштовий протокол SMTP, що використовується в електронній пошті мережі Інтернет та багато інших.

За рахунок стрімкого зростання популярності стека TCP/IP вже практично витісняється з світу комутаційних протоколів безперечний лідер минулих років - стек IPX/SPX компанії Novell.

Існує велика кількість локальних, корпоративних і територіальних мереж, що безпосередньо не є частинами Інтернет, але і вони використовують протоколи ТСР/IР. Щоб відрізняти їх від Інтернет ці мережі називають мережами ТСР/IР або просто IР-мережами.

Оскільки стек ТСР/IР спочатку створювався для глобальної мережі Інтернет, він має багато особливостей, що надають йому перевагу перед іншими протоколами, коли мова заходить про розбудову мереж, що містять глобальні зв'язки.

Зокрема, дуже корисною властивістю є його здатність фрагментувати пакети. Дійсно, велика складена мережа часто складається з мереж, що побудовані за абсолютно різними принципами. В кожній з цих мереж може бути встановлена власна величина максимальної довжини одиниці переданих даних (кадру). В такому разі при переході з однієї мережі, що має велику максимальну довжину кадру, в мережу з меншою максимальною довжиною кадру може виникнути необхідність розділення переданого кадру на кілька частин. Протокол IР стека ТСР/IР ефективно вирішує цю задачу.

Іншою особливістю технології ТСР/IР є гнучка система адресації, що дозволяє простіше у порівнянні з іншими протоколами аналогічного призначення включати в інтрамережу мережі інших технологій. Ця властивість значно сприяє застосуванню стека ТСР/IР для розбудови великих гетерогенних мереж.

Проте, за отримані переваги треба платити, і платою тут виявляються високі вимоги до ресурсів і складність адміністрування IР-мереж. Могутні функціональні можливості протоколів стека ТСР/IР вимагають для своєї реалізації високих обчислювальних витрат.

На сьогодні ТСР/IР є популярним стеком протоколів, що використовується як в глобальних, так і локальних мережах.

Стек IPX/SPX

Цей стек є оригінальним стеком протоколів фірми Novell. Його розроблено для мережної операційної системи NetWare ще на початку 80-х років. Назву стеку надали протоколи мережного і сеансового рівнів Інтернетwork Packet Exchange (IPX) і Seguenced Packed Exchange (SPX). Популярність стека IPX/SPX безпосередньо пов'язана з операційною системою Novell NetWare.

Багато особливостей стека IPX/SPX обумовлено орієнтацією ранніх версій Novell Netware на роботу в локальних мережах невеликих розмірів, що складаються з персональних комп'ютерів з скромними ресурсами. Зрозуміло, що для таких комп'ютерів компанії Novell потрібні були протоколи, на реалізацію яких була б потрібна мінімальна кількість оперативної пам'яті, які б швидко працювали на процесорах невеликої обчислювальної потужності.

Тому, протоколи стеку IPX/SPX доцільно було використовувати в локальних мережах. У великих корпоративних мережах, вони перевантажували повільні глобальні зв'язки широкомовними пакетами, які інтенсивно використовуються кількома протоколами цього стека (наприклад, для встановлення зв'язку між клієнтами і серверами).

Ця обставина, а також те, що стек IPX/SPX є власністю фірми Novell і ліцензію за використання потрібно платити саме Novell, довгий час залишало його використання лише у мережах NetWare.

Проте, з моменту випуску версії NetWare 4.0 Novell змінила свою політику і внесла до своїх протоколів серйозні зміни для адаптації в корпоративних мережах. Зараз стек IPX/SPX реалізовано не лише в Netware, але і в інших популярних мережних операційних системах.

Стек NetBIOS/SMB

Цей стек широко використовується в продуктах компаній IBM і Microsoft. На фізичному і канальному рівнях цього стека використовуються поширені протоколи. На верхніх рівнях протоколи NETBIOS і SMB.

Протокол NETBIOS (Network Basic Input/Output System) з'явився в 1984 році як розширення стандартних функцій базової системи введення/виводу (BIOS) IBM РС для мережної програми РС Network фірми IBM. Згодом, цей протокол було замінено на протокол розширеного користувацького інтерфейсу NETBEUI - NETBIOS Extended User Interface.

Протокол NETBEUI розроблявся як ефективний протокол, що споживає мало ресурсів і призначений для мереж, які налічують не більше 200 робочих станцій. Цей протокол містить багато корисних мережних функцій, які можна віднести до мережного, транспортного і сеансового рівнів моделі OSI, проте з його допомогою є неможливою маршрутизація пакетів. Це обмежує застосування протоколу NETBEUI для локальних мереж, що не поділені на підмережі, і робить неможливим його використання в складених мережах.

Протокол SMB (Server Message Block) виконує функції сеансового, представницького і прикладного рівнів. На основі SMB реалізовано файлову службу, а також служби друку і передачі повідомлень між застосуваннями.

Інші стеки

Стеки протоколів SNA фірми IBM, DECnet корпорації Digital Equipment і AppleTalk/AFP фірми Apple застосовуються в основному в операційних системах і мережному обладнанні цих фірм.

Відповідність рівням моделі OSI

Всі розглянуті стеки протоколів певною мірою відповідають рівням моделі OSI. Але часто ця відповідність є умовною, оскільки модель OSI є лише загальним керівництвом. А конкретні протоколи розроблялися для вирішення конкретних специфічних завдань, причому багато з них з'явилися до розробки моделі OSI. В більшості випадків розробники стеків віддавали перевагу швидкості роботи мережі у збиток модульності - жоден стек не поділено на сім рівнів. Найчастіше в стеку явно присутніми є лише 3-4 рівні:

· Рівень мережних адаптерів, в якому реалізовано протоколи фізичного і канального рівнів.

· Мережний рівень.

· Транспортний рівень.

· Службовий рівень, що поєднує функції сеансового, представницького і прикладного рівнів.

Стандарти, джерела стандартів, стандартизація

Однією з невід'ємних і природних властивостей обчислювальних мереж є їх модульність. Модульність виявляється не лише в багаторівневому представленні комутаційних протоколів в кінцевих вузлах мережі, хоча це, безумовно є важливою особливістю мережної архітектури. Мережа складається з величезного числа різних модулів - комп'ютерів, мережних адаптерів, мостів, маршрутизаторів, модемів, операційних систем і модулів застосувань.

З іншого боку, скільки підприємств, стільки і різних вимог до обчислювальних мереж цих підприємств. Тому, і пристрої і програми для мережі розробляються найрізноманітніші, які різняться не лише за основними, але і за численними допоміжними функціями. Ці функції надають користувачам або адміністраторам додаткові зручності, такі як автоматизована конфігурація параметрів пристрою, автоматичне виявлення і усунення певних несправностей, можливість програмної зміни зв'язків в мережі.

Оскільки зростають запити і бажання користувачів мережі, то автоматично зростає різноманітність пристроїв і програм, які поєднують різні основні і додаткові функцій, - існують, наприклад, пристрої, що поєднують основні можливості комутаторів і маршрутизаторів, до яких додається ще набір додаткових функцій, характерних лише для даного продукту.

В результаті не існує компанії, яка змогла б забезпечити виробництво повного набору всіх типів і підтипів устаткування і програмного забезпечення, що потрібне для розбудови мережі. Але, оскільки всі компоненти мережі повинні працювати узгоджено, абсолютно безперечним виявилося ухвалення численних стандартів, які гарантуватимуть сумісність устаткування і програм від різних фірм-виробників.

Таким чином, поняття модульності і стандартизації в мережах є нерозривно зв'язаними, і модульний підхід надає переваги, лише тоді, коли він відповідає стандартам.

В результаті відкритий характер стандартів і специфікацій є важливим не лише для комунікаційних протоколів, але і для всіх численних функцій різноманітних пристроїв і програм, що випускаються для розбудови мережі. Більшість стандартів, що приймаються сьогодні, мають відкритий характер. Час закритих систем та точних специфікацій, які були відомі тільки фірмі виробнику завершився.

Зрозуміло, що можливість легкої взаємодії з продуктами конкурентів не зменшує, а навпаки, підвищує цінність виробу, оскільки його можна застосувати в більшій кількості працюючих мереж, що побудовані на продуктах від різних виробників. Тому, навіть фірми, що раніше випускали закриті системи - такі як IBM, Novell або Microsoft, - сьогодні активно беруть участь в розробці відкритих стандартів і застосовують їх в своїх продуктах.

На сьогоднішній день практично всі продукти, як програмні, так і апаратні є сумісними за функціями та властивостями, які були впроваджені в практику вже достатньо давно і стандарти на які вже розроблені. В той же час, часто, принципово нові пристрої, протоколи і властивості виявляються несумісними навіть у провідних виробників. Така ситуація спостерігається не лише для тих пристроїв або функцій, стандарти на які ще не встигли прийняти (це природно), але і для пристроїв, стандарти на які існують вже кілька років. Сумісність досягається лише після того, як всі виробники реалізують цей стандарт в своїх виробах, причому однаковим чином.

Джерела стандартів

Роботи по стандартизації обчислювальних мереж ведуться великою кількістю організацій. Залежно від статусу організацій розрізняють наступні категорії стандартів:

· Стандарти окремих фірм.Наприклад, стек протоколів DECnet фірми Digital Equipment або графічний інтерфейс OPEN LOOK для Unix-систем фірми Sun.

· Стандарти спеціальних комітетів і об'єднань. Такі стандарти створюються кількома компаніями.

· Національні стандарти. Наприклад, стандарт FDDI, який представляє один із численних стандартів, що розроблено Американським національним інститутом стандартів (ANSI), або стандарти безпеки для операційних систем, що розроблено Національним центром комп'ютерної безпеки (NCSC) Міністерства оборони США.

· Міжнародні стандарти, наприклад, модель і стек комунікаційних протоколів Міжнародної організації по стандартах (ISO), численні стандарти Міжнародного союзу електрозв'язку (ITU).

Деякі стандарти, безперервно розвиваючись, можуть переходити з однієї категорії в іншу. Зокрема, фірмові стандарти на продукцію, що набула широкого поширення, зазвичай стають міжнародними стандартами де-факто, оскільки змушують виробників з різних країн слідувати фірмовим стандартам для забезпечення сумісності своїх виробів з цими популярними продуктами.

Наприклад, через феноменальний успіх персонального комп'ютера IBM фірмовий стандарт на архітектуру IBM РС став міжнародним стандартом де-факто. Завдяки широкому розповсюдженню деякі фірмові стандарти стають основою для національних і міжнародних стандартів де-юре.

Організації з розробки стандартів

Наведемо короткі відомості про організації, які активно і успішно займаються розробкою стандартів в області обчислювальних мереж.

Міжнародна організація зі стандартизації (International Organization for Standardization, ISO, або International Standards Organization)

Це асоціація провідних національних організацій із стандартизації з різних країн. Головним досягненням ISO є модель відкритих систем OSI, яка стала основою стандартизації в області обчислювальних мереж. Відповідно до моделі OSI цією організацією було розроблено стандартний стек комунікаційних протоколів OSI.

Міжнародний союз електрозв'язку (International Telecommunications Union, ITU)

ITU є спеціалізованим органом Організації Об'єднаних Націй. Найбільш значну вагу в стандартизації обчислювальних мереж має Міжнародний консультативний комітет з телефонії і телеграфії (МККТТ) (Consultative Committee on International Telegraphy and Telephony, CCITT).

В результаті проведеної в 1993 році реорганізації ITU CCITT дещо змінив напрям своєї діяльності і змінив назву - тепер він називається сектором телекомунікаційної стандартизації ITU (ITU, Telecommunication Standardization Sector). Основу діяльності ITU складає розробка міжнародних стандартів в області телефонії, телематичних служб (електронної пошти, зв'язку факсиміле, телетексту, телексу і т. д.), передачі даних, аудіо- і відеосигналів.

Інститут інженерів з електротехніки та радіоелектроніки - Institute of Electrical and Electronics Engineers, IEEE

IEEE це національна організація США, що визначає мережні стандарти. У 1981 році робоча група 802 інституту сформулювала основні вимоги, яким повинні задовольняти локальні обчислювальні мережі. Група 802 визначила багато стандартів, найвідомішими з них є стандарти 802.1, 802.2, 802.3 і 802.5, які описують загальні поняття, що використовуються в локальних мережах.

Європейська асоціація виробників комп'ютерів - (European Comruter Manufacturers Association, ECMA)

ECMA - некомерційна організація, що активно співпрацює з ITU-T і ISO, займається розробкою стандартів і технічних оглядів, що відносяться до комп'ютерної і комунікаційної технологій. Вона відома за своїм стандартом ЕСМА-101, що використовується при передачі форматованого тексту і графічних зображень із збереженням оригінального формату.

Асоціація виробників комп'ютерів і оргтехники- (Computer and Business Equipment Manufacturers Association, CBEMA)

CBEMA - організація американських фірм-виробників апаратного забезпечення. Вона є аналогічною до європейської асоціації EKMA. Приймає участь в розробці стандартів на обробку інформації і відповідне устаткування.

Асоціація електронної промисловості - (Electronic Industries Association, EIA)

EIA - промислово-торгова група виробників електронного і мережного обладнання. Це національна комерційна асоціація США, що проявляє значну активність в розробці стандартів для проводів, конекторів та інших мережних компонентів. Її найбільш відомим стандартом є RS-232С.

Міністерство оборони США (Department of Defense, DOD)

Має численні підрозділи, що займаються створенням стандартів для комп'ютерних систем. Однією з найвідоміших розробок є стек транспортних протоколів ТСР/IР.

Американський національний інститут стандартів (American National Standards Institute, ANSI)

ANSI представляє США в Міжнародній організації із стандартизації ISO. Комітети АNSI розробляють стандарти в різних областях обчислювальної техніки. Так, комітет ANSI X3T9.5 спільно з фірмою IВМ займається стандартизацією локальних мереж на базі великих ЕОМ (архітектура мереж SNА).

Стандарти Інтернет

Особливу роль у виробленні міжнародних відкритих стандартів грають стандарти Інтернет.

Зважаючи на велику і постійну популярність Інтернет, ці стандарти стають міжнародними стандартами «де-факто», багато з них згодом набувають статусу офіційних міжнародних стандартів за рахунок їх затвердження однією з зазначених організацій, зокрема ISO і ITU-T.

Існує кілька організаційних підрозділів, що відповідають за розвиток Інтернет і, зокрема, за стандартизацію засобів Інтернет.

Професійне співтовариство Інтернет Society (ISOC) .

ISOC займається загальними питаннями еволюції і зростання Інтернет. Під керуванням ISOC працює IAB (Інтернет Architecture Board) - організація, у веденні якої знаходиться технічний контроль і координація робіт для Інтернет.

Обов'язкові етапи, що складають процедуру стандартизації

В будь-якій організації, що займається стандартизацією, процес вироблення і ухвалення стандарту містить обов'язкові етапи, які, власне, і складають процедуру стандартизації. Розглянемо цю процедуру на прикладі розробки стандартів Інтернет.

Розробка стандартів є непростою процедурою і займає чималий період часу. Спочатку в IETF представляється так званий робочий проект (draft) в доступному для коментарів вигляді.

Він публікується в Інтернет, після чого широке коло зацікавлених осіб включається в обговорення цього документа, внесення виправлень, і нарешті наступає момент, коли можна зафіксувати зміст документа. На цьому етапі проекту привласнюється номер RFC, або навпаки, після обговорення робочий проект відкидається і видаляється з Інтернет.

Після привласнення номера проекту він набуває статус запропонованого стандарту. Протягом 6 місяців запропонований стандарт проходить перевірку практикою і до нього вносять певні зміни.

Якщо в результаті практичних досліджень доведено ефективність запропонованого стандарту, то проекту зі всіма внесеними змінами привласнюється статус стандарту. Далі, протягом не менш як 4 місяці відбуваються його подальші випробування, до числа яких входить створення принаймні двох програмних реалізації.

Якщо під час перебування проекту у ранзі стандарту до документа не було внесено жодних виправлень, то йому може бути привласнено статус офіційного стандарту Інтернет. Список затверджених офіційних стандартів Інтернет публікується у вигляді документа RFC і є доступним для широкого загалу.

Всі стандарти Інтернет мають назву RFC з відповідним порядковим номером, але далеко не всі RFC є стандартами Інтернет - часто ці документи є коментарями до певного стандарту або просто описом певної проблеми Інтернет.

Лекція 4: Структуризація як засіб побудови великих мереж

У мережах з невеликою (10-30) кількістю комп'ютерів частіше за все використовується одна з типових топологій загальна шина, кільце, зірка або повнозв'язна мережа. Всі перераховані топології володіють властивістю однорідності, тобто всі комп'ютери в такій мережі мають однакові права у відношенні доступу до інших комп'ютерів (за винятком центрального комп'ютера при з'єднанні зірка). Така однорідність структури робить простою процедуру нарощування числа комп'ютерів, полегшує обслуговування і експлуатацію мережі.

Однак при побудові великих мереж однорідна структура зв'язків перетворюється з переваги в недолік. У таких мережах використання типових структур породжує різні обмеження, найважливішими з яких є:

- обмеження на довжину зв'язку між вузлами;

- обмеження на кількість вузлів в мережі;

- обмеження на інтенсивність трафіка, що породжується вузлами мережі.

Наприклад, технологія Ethernetна тонкому коаксіальному кабелі дозволяє використати кабель довжиною не більше за 185 метрів, до якого можна підключити не більше за 30 комп'ютерів. Однак, якщо комп'ютери інтенсивно обмінюються інформацією між собою, іноді доводиться знижувати число підключених до кабелю комп'ютерів до 20, а то і до 10, щоб кожному комп'ютеру діставалася прийнятна частка загальної пропускної спроможності мережі.

Для зняття цих обмежень використовуються спеціальні методи структуризації мережі і спеціальне структуроутворююче обладнання повторювачі, концентратори, мости, комутатори, маршрутизатори. Обладнання такого роду також називають комунікаційним, маючи на увазі, що за допомогою нього окремі сегменти мережі взаємодіють між собою.

Фізична структуризація мережі

Найпростіший з комунікаційних пристроїв - повторювач (repeator) використовується для фізичного з'єднання різних сегментів кабелю локальної мережі з метою збільшення загальної довжини мережі. Повторювач передає сигнали, що приходять з одного сегмента мережі, в інші її сегменти (мал. 1.14). Повторювач дозволяє подолати обмеження на довжину ліній зв'язку за рахунок поліпшення якості сигналу відновлення його потужності, що передається і амплітуди, поліпшення фронтів і т.п.

|

| МАЛ. 1.14. Повторювач дозволяє збільшити довжину мережі Ethernet |

Повторювач, який має декілька портів і з'єднує декілька фізичних сегментів, часто називають концентратором (concentrator) або хабом (hub). Ці назви (hub основа, центр діяльності) відображають той факт, що в даному пристрої зосереджуються всі зв'язки між сегментами мережі.

Концентраторы характерні практично для всіх базових технологій локальних мереж Ethernet, ArcNet, Token Ring, FDDI, Fast Ethernet, Gigabit Ethernet, l00VG-AnyLAN.

Треба підкреслити, що в роботі концентраторів будь-яких технологій багато загального вони повторюють сигнали, що прийшли з одного з своїх портів, на інших своїх портах. Різниця полягає в тому, на яких саме портах повторюються вхідні сигнали. Так, концентратор Ethernet повторює вхідні сигнали на всіх своїх портах, крім того, з якого сигнали поступають (мал. 1.15, а). А концентратор Token Ring (мал. 1.15, б) повторює вхідні сигнали, що поступають з деякого порту, тільки на одному порту на тому, до якого підключений наступний в кільці комп'ютер.

|

| Мал. 1.15. Концентратори різних технологій |

УВАГА Концентратор завжди змінює фізичну топологію мережі, але при цьому залишає без зміни її логічну топологію.

Нагадаємо, що під фізичною топологією розуміється конфігурація зв'язків, утворених окремими частинами кабелю, а під логічною конфігурація інформаційних потоків між комп'ютерами мережі. У багатьох випадках фізична і логічна топології мережі співпадають. Наприклад, мережа, представлена на мал. 1.16, а, має фізичну топологію кільце. Комп'ютери цієї мережі отримують доступ до кабелів кільця за рахунок передачі один одному спеціального кадру маркера, причому цей маркер також передається послідовно від комп'ютера до комп'ютера в тому ж порядку, в якому комп'ютери утворять фізичне кільце, тобто комп'ютер А передає маркер комп'ютеру В, комп'ютер В комп'ютеру Сит. д. Мережа, показана на мал. 1.16,б, демонструє приклад, коли неспівпадають фізичної і логічної топології. Фізично комп'ютери сполучені по топології загальна шина. Доступ же до шини відбувається не по алгоритму випадкового доступу, що застосовується в технології Ethernet, а шляхом передачі маркера в кільцевому порядку: від комп'ютера А комп'ютеру В, від комп'ютера В комп'ютеру С і т. д. Тут порядок передачі маркера вже не повторює фізичні зв'язки, а визначається логічним конфігуруванням драйверів мережевих адаптерів. Ніщо не заважає настроїти мережеві адаптери і їх драйвери так, щоб комп'ютери утворили кільце в іншому порядку, наприклад: В, А, С... При цьому фізична структура мережі ніяк не змінюється.

|

| МАЛ. 1.16. Логічна і фізична топології мережі |

Іншим прикладом неспівпадання фізичної і логічної топологій мережі є вже розглянута мережа на мал. 1.15, а. Концентратор Ethernet підтримує в мережі фізичну топологію зірка. Однак логічна топологія мережі залишилася без змін це загальна шина. Оскільки концентратор повторює дані, що прийшли з будь-якого порту, на всіх інших портах, то вони з'являються одночасно на всіх фізичних сегментах мережі, як і в мережі з фізичною загальною шиною. Логіка доступу до мережі абсолютно не міняється: всі компоненти алгоритму випадкового доступу визначення незайнятості середи, захоплення середи, розпізнавання і відробляння колізій залишаються в силі.

Фізична структуризація мережі за допомогою концентраторів корисна не тільки для збільшення відстані між вузлами мережі, але і для підвищення її надійності. Наприклад, якщо який-небудь комп'ютер мережі Ethernet з фізичною загальною шиною через збій починає безперервно передавати дані по загальному кабелю, то вся мережа виходить з ладу, і для розв'язання цієї проблеми залишається тільки один вихід вручну від'єднувати мережевий адаптер цього комп'ютера від кабелю. У мережі Ethernet, побудованій з використанням концентратора, ця проблема може бути вирішена автоматично концентратор відключає свій порт, якщо виявляє, що приєднаний до нього вузол дуже довго монопольно займає мережу. Концентратор може блокувати некоректно працюючий вузол і в інших випадках, виконуючи роль деякого керуючого вузла.

Логічна структуризація мережі

Фізична структуризація мережі корисна в багатьох відносинах, однак в ряді випадків, що звичайно відносяться до мереж великого і середнього розміру, неможливо обійтися без логічної структуризації мережі. Найбільш важливою проблемою, що не вирішується шляхом фізичної структуризації, залишається проблема перерозподілу трафіка, що передається між різними фізичними сегментами мережі.

У великій мережі природним образом виникає неоднорідність інформаційних потоків: мережа складається з безлічі підмереж робочих груп, відділів, філіалів підприємства і інших адміністративних підрозділів. Дуже часто найбільш інтенсивний обмін даними спостерігається між комп'ютерами, що належать до однієї підмережі, і тільки невелика частина звертань відбувається до ресурсів комп'ютерів, що знаходяться поза локальними робочими групами. (Донедавна таке співвідношення трафіків не бралося під сумніву, і був навіть сформульований емпіричний закон “80/20”, відповідно до якого в кожній підмережі 80 % трафіка є внутрішнім і тільки 20 % зовнішнім.) Зараз характер навантаження мереж багато в чому змінився, широко впроваджується технологія intranet, на багатьох підприємствах є централізовані сховища корпоративних даних, активно підприємства, що використовуються всіма співробітниками. Все це не могло не вплинути на розподіл інформаційних потоків. І тепер не рідкі ситуації, коли інтенсивність зовнішніх звертань вище за інтенсивність обміну між “сусідніми” машинами. Але незалежно від того, в якій пропорції розподіляються зовнішній і внутрішній трафік, для підвищення ефективності роботи мережі неоднорідність інформаційних потоків необхідно враховувати.

Мережа з типовою топологією (шина, кільце, зірка), в якій всі фізичні сегменти розглядаються як одне середовище, що розділяється, виявляється неадекватній структурі інформаційних потоків у великій мережі. Наприклад, в мережі із загальною шиною взаємодія будь-якої пари комп'ютерів займає її на весь час обміну, тому при збільшенні числа комп'ютерів в мережі шина стає вузьким місцем. Комп'ютери одного відділу вимушені чекати, коли закінчить обмін пари комп'ютерів іншого відділу, і це при тому, що необхідність в зв'язку між комп'ютерами двох різних відділів виникає набагато рідше і вимагає зовсім невеликої пропускної спроможності.

Цей випадок ілюструє мал. 1.17,а. Тут показана мережа, побудована з використанням концентраторів. Нехай комп'ютер А, що знаходиться в одній підмережі з комп'ютером В, посилає йому дані. Незважаючи на розгалужену фізичну структуру мережі, концентратори розповсюджують будь-який кадр по всіх її сегментах. Тому кадр, що посилається комп'ютером А комп'ютеру В, хоч і не потрібен комп'ютерам відділів 2 і 3, відповідно до логіки роботи концентраторів поступає на ці сегменти також. І доти, поки комп'ютер В не отримає адресований йому кадр, жоден з комп'ютерів цієї мережі не зможе передавати дані.

Така ситуація виникає через те, що логічна структура даної мережі залишилася однорідною вона ніяк не враховує збільшення інтенсивності трафіка всередині відділу і надає всім парам комп'ютерів рівні можливості по обміну інформацією (мал. 1.17, б).

|

| МАЛ. 1.17. Суперечність між логічною структурою мережі і структурою інформаційних потоків |

Розв'язання проблеми складається у відмові від ідеї єдиного однорідного середовища, що розділяється. Наприклад, в розглянутому вище прикладі бажано було б зробити так, щоб кадри, які передають комп'ютери відділу 1, виходили б за межі цієї частини мережі в тому і тільки в тому випадку, якщо ці кадри направлені якому-небудь комп'ютеру з інших відділів. З іншого боку, в мережу кожного з відділів повинні попасти ті і тільки ті кадри, які адресовані вузлам цієї мережі. При такій організації роботи мережі її продуктивність істотно підвищиться, оскільки комп'ютери одного відділу не будуть простоювати в той час, коли обмінюються даними комп'ютери інших відділів.

Неважко помітити, що в запропонованому рішенні ми відмовилися від ідеї загального середовища, що розділяється в межах всієї мережі, хоч і залишили її в межах кожного відділу. Пропускна спроможність ліній зв'язку між відділами не повинна співпадати з пропускною спроможністю середи всередині відділів. Якщо трафік між відділами становить тільки 20 % трафіки всередині відділу (як вже відмічалося, ця величина може бути іншою), то і пропускна спроможність ліній зв'язку і комунікаційного обладнання, що з'єднує відділи, може бути значно нижче внутрішнього трафіка мережі відділу.

УВАГА Поширення трафіка, призначеного для комп'ютерів деякого сегмента мережі, тільки в межах цього сегмента, називається локалізацією трафіка. Логічна структуризація мережі це процес разбиения мережі на сегменти з локалізованим трафіком.

Для логічної структуризації мережі використовуються такі комунікаційні пристрої, як мости, комутатори, маршрутизатори і шлюзи.

Міст (bridge) ділить середу передачі мережі, що розділяється на частині (часто звані логічними сегментами), передаючи інформацію з одного сегмента в інший тільки в тому випадку, якщо така передача дійсно необхідна, тобто якщо адреса комп'ютера призначення належить інший підмережі. Тим самим міст ізолює трафік однієї підмережі від трафіка іншої, підвищуючи загальну продуктивність передачі даних в мережі. Локалізація трафіка не тільки економить пропускну спроможність, але і зменшує можливість несанкціонованого доступу до даних, оскільки кадри не вийдуть за межі свого сегмента і їх складніше перехопити зловмиснику.

На мал. 1.18 показана мережа, яка була отримана з мережі з центральним концентратором (див. мал. 1.17) шляхом його заміни на міст. Мережі 1-го і 2-го відділів складаються з окремих логічних сегментів, а мережа відділу 3 з двох логічних сегментів. Кожний логічний сегмент побудований на базі концентратора і має найпростішу фізичну структуру, утворену відрізками кабелю, зв'язуючи комп'ютери з портами концентратора.

|

| МАЛ. 1.18. Логічна структуризації мережі за допомогою моста |

Мости використовують для локалізації трафіка апаратні адреси комп'ютерів. Це утрудняє розпізнавання приналежності того або іншого комп'ютера до певного логічного сегмента сама адреса не містить ніякої інформації з цього приводу. Тому міст досить спрощено представляє розподіл мережі на сегменти він запам'ятовує, через який порт на нього поступив кадр даних від кожного комп'ютера мережі, і надалі передає кадри, призначені для цього комп'ютера, на цей порт. Точної топології зв'язків між логічними сегментами міст не знає. Через це застосування мостів приводить до значних обмежень на конфігурацію зв'язків мережі сегменти повинні бути сполучені таким чином, щоб в мережі не утворювалися замкнені контури.

Комутатор (switch, switching hub) за принципом обробки кадрів нічим не відрізняється від моста. Основна його відмінність від моста полягає в тому, що він є свого роду комунікаційним мультипроцесором, оскільки кожний його порт оснащений спеціалізованим процесором, який обробляє кадри по алгоритму моста незалежно від процесорів інших портів. За рахунок цього загальна продуктивність комутатора звичайно набагато вище за продуктивність традиційного моста, що має один процесорний блок. Можна сказати, що комутатори це мости нового покоління, які обробляють кадри в паралельному режимі.

Обмеження, пов'язані із застосуванням мостів і комутаторів по топології зв'язків, а також ряд інших, привели до того, що серед комунікаційних пристроїв з'явився ще один тип обладнаннямаршрутизатор (router). Маршрутизатори більш надійно і більш ефективно, ніж мости, ізолюють трафік окремих частин мережі один від одного. Маршрутизатори утворять логічні сегменти за допомогою явної адресації, оскільки використовують не плоскі апаратні, а складові числові адреси. У цих адресах є поле номера мережі, так що всі комп'ютери, у яких значення цього поля однакове, належать до одного сегмента, званого в цьому випадку підмережею (subnet).

Крім локалізації трафіка маршрутизатори виконують ще багато інших корисних функцій. Так, маршрутизатори можуть працювати в мережі із замкненими контурами, при цьому вони здійснюють вибір найбільш раціонального маршруту з декількох можливих. Мережа, представлена на мал. 1.19, відрізняється від своєї попередниці (див. мал. 1.18) тим, що між підмережами відділів 1 і 2 прокладений додатковий зв'язок, який може використовуватися як для підвищення продуктивності мережі, так і для підвищення її надійності.

|

| МАЛ. 1.19. Логічна структуризація мережі за допомогою маршрутизаторів |

Іншою дуже важливою функцією маршрутизаторів є їх здатність зв'язувати в єдину мережу підмережі, побудовані з використанням різних мережевих технологій, наприклад Ethernet і Х.25.

Крім перерахован