Вопрос № 4. Функциональные требования к ИТ-продукту

"Федеральные критерии" предлагают набор функциональных требований, реализация которых позволяет противостоять наиболее распространенным угрозам безопасности, относящихся к широкому спектру ИТ-продуктов и областей их применения. Данные требования разработаны с учетом возможности расширения и адаптации к конкретным условиям эксплуатации ИТ-продукта, и допускают возможность совершенствования параллельно процессу развития информационных технологий. Требования, изложенные в "Федеральных критериях", разработаны на основе обобщения существовавших на момент их создания стандартов информационной безопасности - "Оранжевой книги" и "Европейских критериев".

Функциональные требования, приведенные в "Федеральных критериях", определяют состав и функциональные возможности ТСВ. ТСВ объединяет все компоненты ИТ-продукта (аппаратные, программные и специальные средства), реализующие функции защиты. Таким образом, функциональные требования, направленные на обеспечение безопасности, относятся либо к внутренним элементам ТСВ, либо к ее внешним функциям, доступным через специальные интерфейсы.

Для того, чтобы расширить спектр потенциального применения Профиля защиты, в "Федеральных критериях" при описании функциональных требований предполагается, что ТСВ является единственной частью ИТ-продукта, которая нуждается в защите и обладает такой характеристикой как уровень защищенности. По этой причине предполагается достаточным установить множество требований, касающихся только безопасности ТСВ.

Функциональные требования Профиля защиты задаются в виде общих положений и косвенным образом определяют множество угроз, которым может успешно противостоять удовлетворяющий им ИТ-продукт.

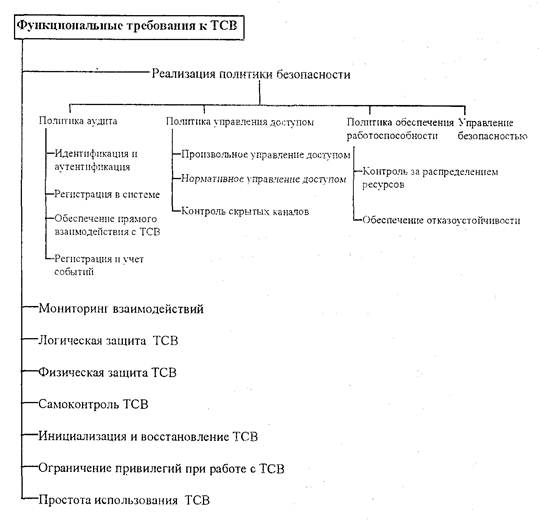

4.1. Таксономия функциональных требований

Функциональные требования "Федеральных критериев" разделены на восемь классов и определяют все аспекты функционирования ТСВ. Таксономия классов функциональных требований приведена на рис. 2. Все классы имеют непосредственное отношение к обеспечению безопасности функционирования ТСВ. Реализация политики безопасности должна быть поддержана средствами, обеспечивающими надежность функционирования как самой ТСВ так и механизмов осуществления политики безопасности. Эти средства также входят в состав ТСВ, хотя, с точки зрения противодействия угрозам, вносят только косвенный вклад в общую защиту ИТ-продукта.

Рис. 2. Таксономия функциональных требований "Федеральных критериев"

Поскольку "Федеральные критерии" по сравнению с "Оранжевой книгой" являются стандартом нового поколения, и, кроме того, никогда не рассматривались в отечественных публикациях, остановимся на функциональных требованиях более подробно.

Требования к реализации политики безопасностиописывают функции ТСВ, реализующие политику безопасности, и состоят из четырех групп: требования к политике аудита, политике управления доступом, политике обеспечения работоспособности и управлению безопасностью. Эти требования носят весьма общий характер, что позволяет рассматривать их в качестве прототипа, обеспечивающего поддержку широкого спектра политик и моделей безопасности).

Политика аудита включают разделы, относящиеся к идентификации и аутентификации, процедуре регистрации пользователя в системе, обеспечению прямого взаимодействия с ТСВ, а также регистрацию и учет событий. Основная задача политики управления аудитом обеспечить возможность однозначной идентификации субъекта, ответственного за те или иные действия в системе.

Идентификация и аутентификация позволяют установить однозначное соответствие между пользователями и представляющими их в ВС субъектами разграничения доступа, а также подтвердить подлинность этого соответствия.

Регистрация пользователя в системе означает создание субъекта взаимодействия, с идентификатором которого будут ассоциироваться все последующие действия пользователя. К процедуре регистрации также относится учет места, времени и других параметров подключения к системе и ее блокирование во время отсутствия пользователя.

Обеспечение прямого взаимодействия с ТСВ гарантирует, что пользователь взаимодействует с компонентами ТСВ напрямую, т.е. информация, которая передается в ТСВ и обратно, не подвергается перехвату или искажению. Поддержка прямого взаимодействия с ТСВ особенно важна для управления безопасностью (например, при администрировании прав доступа и полномочий пользователей).

Регистрация и учет событий в системе позволяет распознавать потенциально опасные ситуации и сигнализировать о случаях нарушения безопасности. Регистрация событий включает распознавание, учет и анализ действий пользователя, представляющих интерес с точки зрения безопасности.

Политика управления доступом содержит следующие разделы:

произвольное управление доступом, нормативное управление доступом и контроль скрытых каналов утечки информации. Политика управления доступом является основным механизмом защиты т. к. непосредственно обеспечивает конфиденциальность и целостность обрабатываемой информации.

Произвольное управление доступом позволяет осуществлять назначение прав доступа с точностью до идентифицируемых субъектов и объектов, а также поддерживаемых типов доступа и, кроме того, обеспечивает контроль за распространением прав доступа среди субъектов.

Нормативное управление доступом, в отличие от произвольного, основано на контроле информационных потоков между субъектами и объектами и их атрибутах безопасности, что позволяет регламентировать порядок использования информации в системе и противостоять атакам типа "троянского коня".

Контроль скрытых каналов утечки информации включает технические и административные меры, направленные на ликвидацию таких каналов посредством минимизации объема совместно используемых ресурсов и введения активных "шумовых помех".

Политика обеспечения работоспособности системы включают контроль за распределением ресурсов и обеспечение отказоустойчивости. Обеспечение работоспособности позволяет гарантировать доступность ресурсов и сервиса системы, а также корректное восстановление системы после сбоев.

Контроль за распределением ресурсов осуществляется посредством введения ограничений (квот) на их потребление или приоритетной системы распределения ресурсов.

Обеспечение отказоустойчивости входит в сферу безопасности наравне с другими требованиями, т. к. противостоит угрозам работоспособности.

Управление безопасностью регламентируют следующие аспекты функционирования системы:

- компоновка, установка, конфигурация и поддержка ТСВ;

- администрирование атрибутов безопасности пользователей (идентификаторов, полномочий, доступных ресурсов и т.д.);

- администрирование политики управления доступом;

- управление потреблением ресурсов системы;

-аудит действий пользователей.

Мониторинг взаимодействий. Требования этого раздела регламентируют порядок взаимодействия между компонентами системы и прохождения информационных потоков через ТСВ. Реализация политики безопасности будет эффективна только в том случае, если все без исключения взаимодействия в системе, т. е. доступ к объектам, ресурсам и сервису осуществляются при обязательном посредничестве ТСВ.

Логическая защита ТСВ. Требования данной группы устанавливают порядок доступа к внутренним компонентам ТСВ (данным и программам). ТСВ должна быть защищена от внешних воздействий со стороны непривилегированных пользователей, в противном случае искажение программ и данных, находящихся в ТСВ может привести к полному подавлению функций защиты.

Необходимо подчеркнуть, что политика безопасности, мониторинг взаимодействий и логическая защита ТСВ являются обязательными компонентами всех Профилей защиты вне зависимости от назначения и среды применения ИТ-продукта.

Физическая защита ТСВ. Требования этой группы задают ограничения на физический доступ к компонентам ТСВ, а также допустимые физические параметры среды функционирования ВС.

Самоконтроль ТСВ. Требования, касающиеся самоконтроля ТСВ, определяют возможности обеспечения контроля корректности выполнения функций ТСВ и целостности программ и данных, входящих в ТСВ. Выполнение этих требований позволяет вовремя обнаруживать нарушения целостности компонентов ТСВ, произошедшие либо в результате целенаправленного воздействия, либо в следствии сбоя в работе аппаратных или программных средств, и осуществлять восстановление целостности ТСВ.

Инициализация и восстановление ТСВ. Требования данной группы устанавливают возможности ТСВ по контролю за процессом собственной инициализации и способности к самовосстановлению после сбоев. Процесс восстановления после сбоя должен происходить без нарушений функционирования, даже временного, средств защиты. Восстановленное состояние ТСВ должно соответствовать требованиям политики безопасности, мониторинга взаимодействий и самоконтроля целостности.

Ограничение привилегий при работе с ТСВ. Требования этой группы устанавливают порядок назначения полномочий для работы с ТСВ. Основным принципом назначения таких полномочий является принцип минимальной достаточности. Это обеспечивается посредством постоянного контроля и, при необходимости, автоматического понижения привилегий пользователей при обращении к компонентам или сервису ТСВ. Соблюдение этого принципа позволяет минимизировать нарушения целостности в случае возникновения сбоев или нарушений безопасности.

Простота использования ТСВ. Эти требования обеспечивают удобство пользования возможностями ТСВ как для высококвалифицированных администраторов, ответственных за функционирование и безопасность системы, так и для рядовых пользователей, а также для разработчиков прикладных программ, взаимодействующих с ТСВ. К этому классу требований относятся: порядок реагирования ТСВ на ошибки в действиях пользователей и попытки нарушения безопасности, устанавливаемые по умолчанию полномочия, интерфейс пользователей и администратора.

Объем и глубина реализации функциональных требований зависит от того, какую степень защищенности должна обеспечивать ТСВ конкретного ИТ-продукта, а также от того, какие угрозы безопасности возможны в среде его эксплуатации. Степень обеспечения требуемого уровня защищенности зависит от реализованной политики безопасности, от квалификации ответственного за безопасность персонала, от правильности администрирования ТСВ и соблюдения рядовыми пользователями правил политики безопасности.

4.2. Ранжирование функциональных требований

Состав и содержание включенных в Профиль защиты функциональных требований определяются средой эксплуатации ИТ-продукта. Чтобы обосновать выбор тех или иных требований и не вступать в противоречие с существующими стандартами в области безопасности ИТ-продуктов, функциональные требования, приведенные в "Федеральных критериях", ранжируются по уровням с помощью следующих четырех критериев: широта сферы применения, степень детализации, функциональный состав средств защиты, обеспечиваемый уровень безопасности.

Широта сферы применения определяется множеством сущностей к которому могут быть применены данные требования, а именно:

- пользователи системы, субъекты и объекты доступа;

- функции ТСВ и интерфейс взаимодействия с ТСВ;

- аппаратные, программные и специальные компоненты ТСВ;

- множество параметров конфигурации ТСВ.

Например, требования из разделов управления доступом, аудита, обеспечения работоспособности, мониторинга взаимодействий и простоты использования ТСВ могут относиться только к определенному подмножеству объектов доступа и параметров конфигурации ТСВ. Обеспечение прямого взаимодействия с ТСВ требуется только для некоторого подмножества функций ТСВ.

Степень детализации требований определяется множеством атрибутов сущностей, к которым применяются данные требования — либо ко всем атрибутам пользователей, субъектов или объектов, либо только к некоторому подмножеству этих атрибутов. Например, требования из разделов управления доступом, аудита и мониторинга взаимодействий могут относится только к некоторому подмножеству атрибутов субъектов и объектов — к правам доступа, групповым идентификаторам пользователей, но не к атрибутам состояния субъектов и объектов и не к индивидуальным идентификаторам.

Функциональный состав средств защиты определяется множеством функций включенных в ТСВ для реализации той или иной группы функциональных требований. Например, политика управления доступом может включать либо произвольное, либо нормативное управление доступом, или и то, и другое одновременно.

Обеспечиваемый уровень безопасности определяется условиями, в которых функциональные компоненты ТСВ способны противостоять заданному множеству угроз, отказам и сбоям. Например, нормативное управление доступом обеспечивает более высокий уровень безопасности, чем произвольное в силу его способности противостоять атакам типа "троянского коня".

Ранжирование всегда предполагает установление некоторого отношения порядка. Однако, независимое ранжирование функциональных требований по каждому из описанных критериев, хотя и дает некоторое представление о различиях между функциональными возможностями средств защиты, не позволяет установить четкую, линейную шкалу оценки уровня безопасности. Строгого отношения порядка, определенного на множестве функциональных требований не существует, т.к. значение требований и уровень обеспечиваемой ими защиты зависят не только от их содержания, но и от назначения ИТ-продукта и среды его эксплуатации. Для одних систем наиболее важными будут идентификация и аутентификация пользователей, а для других - реализация политики управления доступом или обеспечение работоспособности.

Поэтому в "Федеральных критериях" отсутствуют рекомендации как по выбору и применению тех или иных функциональных требований, так и по определению их роли в системе обеспечения безопасности. Вместо жестких указаний этот документ содержит согласованный с предшествующими ему стандартами ("Оранжевая книга", "Европейские критерии") ранжированный перечень функциональных требований и предоставляет разработчикам Профиля защиты возможность самостоятельно сделать выбор необходимых методов и средств обеспечения безопасности, основанный на назначении и специфике среды эксплуатации ИТ-продукта.

Приводимое ранжирование не противоречит предшествующим стандартам и вводится для исключения ошибок в определении степени защищенности системы из-за неправильной оценки значимости отдельных групп требований. Кроме того ранжирование предоставляет разработчикам и пользователям возможность для обоснованной оценки реально обеспечиваемого уровня безопасности.

Применение критериев ранжирования к различным группам функциональных требований представлено в таб. 1.

Таблица 1. Ранжирование функциональных требований "Федеральных критериев"

| Функциональные требования | Широта сферы приме- нения | Степень детали-зации | Функциональный состав средств защиты | Обеспе-чиваемый уровень безопас-ности |

| Реализация политики безопасности | ||||

| Политика аудита | ||||

| Идентификация и аутентификация | * | * | ||

| Регистрация в системе | * | |||

| Обеспечение прямого взаимодействия с ТСВ | * | * | ||

| Регистрация и учет событий | * | * | ||

| Политика управления доступом | * | * | * | |

| Контроль скрытых каналов | * | * | ||

| Политика обеспечения работоспособности | ||||

| Контроль за распределением ресурсов | * | * | ||

| Отказоустойчивость | - | - | - | - |

| Управление безопасностью | * | * | ||

| Мониторинг взаимодействий | * | * | * | |

| Логическая защита ТСВ | * | |||

| Физическая защита ТСВ | * | * | ||

| Самоконтроль ТСВ | * | * | ||

| Инициализация и восстановление ТСВ | * | |||

| Ограничение привилегий при работе с ТСВ | * | |||

| Простота использования ТСВ | * | * |