Права доступа, наследование прав доступа, взятие во владение, аудит доступа к ресурсам.

Права доступа, наследование прав доступа, взятие во владение

Определение прав доступа к файловым ресурсам осуществляется на основе разрешений (permissions). При определении разрешений к ресурсам, предоставленным в совместный доступ в сети, используются два типа разрешений: сетевые разрешения (shared folder permissions) и разрешения, заданные в файловой системе NTFS (NTFS-permissions).

Рассмотрим сначала сетевые разрешения. Данный вид разрешений не зависит от типа файловой системы. Сетевые разрешения применяются только при доступе к ресурсам через сеть. Если пользователь локально вошел в систему (локально зарегистрировался в системе), то, какие бы ни были назначены сетевые разрешения для определенной папки, эти разрешения не будут применяться ни к самой папке, ни к размещенным в ней файлам. В случае локальной регистрации пользователя, если данные размещены на томе с системой FAT, пользователь имеет полный доступ к этим данным, если данные размещены на томе NTFS, права доступа будут определяться разрешениями NTFS.

Предоставление общего доступа к папке.

Предоставить папку на жестком диске в общее пользование можно двумя основными способами.

1. Открыть Свойства папки, закладку «Доступ», выбрать пункт «Открыть общий доступ к этой папке» (рис. 5.29):

Рис. 5.29

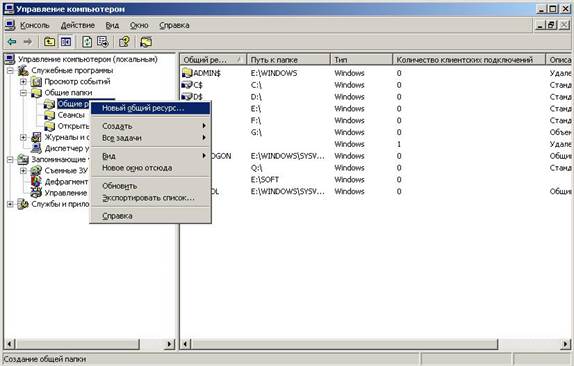

2. Открыть оснастку «Общие папки» в консоли «Управление компьютером», выбрать раздел «Общие ресурсы», щелкнуть правой кнопкой мыши и выбрать пункт «Новый общий ресурс» (рис. 5.30):

Рис. 5.30

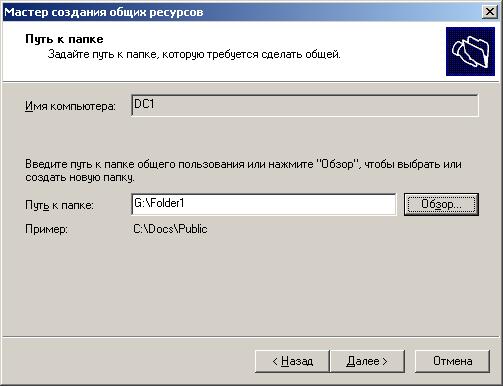

Будет запущен «Мастер создания общих ресурсов» (рис. 5.31):

Рис. 5.31

Нужно указать путь к папке (ввести с клавиатуры или найти с помощью кнопки «Обзор»), дать название общему ресурсу (по умолчанию это название совпадает с именем папки, хотя надо иметь в виду, что не все приложения могут воспринимать длинные сетевые имена с символами не из английской раскладки; рис. 5.32):

Рис. 5.32

Далее нужно задать сетевые разрешения на доступ к информации, хранящейся в данной папке. По умолчанию назначаются разрешения «Чтение» группе «Все».

Могут быть назначены сетевые разрешения трех видов:

- Чтение (Read) — чтение списка файлов и папок, чтение данных и запуск программ;

- Изменение (Change) — кроме чтения данных позволяет также создавать новые файлы и папки, удалять файлы и папки, изменять данные;

- Полный доступ (Full control) — в добавление к перечисленным выше разрешениям можно также изменять NTFS-разрешения (если общая папка хранится на томе NTFS) и получать статус владельца папки или файла (тоже для томов NTFS).

Определение суммарных сетевых разрешений

Напомним, что при регистрации пользователя домена на каком-либо компьютере контроллер домена выдает пользователю т.н. маркер доступа (см. Раздел 4), который состоит из набора идентификаторов безопасности (SID) пользователя и групп, членом которых он является. Именно этот маркер доступа и определяет, какой именно доступ получит пользователь к сетевому ресурсу. В том случае, если некий пользователь имеет разрешение на доступ к папке по сети, а также доступ определен для каких-либо групп, членом которых он является, то определение суммарных разрешений производится по следующей схеме:

- сначала проверяется, нет ли запретов на тот или иной вид доступа для пользователя и групп, в которые он входит, если в сетевых разрешениях имеются запреты для пользователя или хотя бы одной из групп, в которые он входит, то данные виды доступа пользователю не будут предоставлены;

- если на какие-либо виды доступа запретов нет, то действующим разрешением будет наибольшее разрешение, выданное пользователю или какой-либо группе, членом которой он является.

Например, в ситуации, изображенной на рис. 5.33 имеются следующие разрешения:

- группа «Все» — «Чтение»;

- пользователь User1 — «Чтение»;

- группа Group-1 (в которую входит пользователь User1) — «Изменение».

В данной ситуации пользователь User1 получит разрешение на «Изменение» данных в папке и файлах.

Рис. 5.33

Оснастка «Общие папки» позволяет также просматривать, кто из пользователей и какие именно файлы и папки использует в настоящий момент. На рис. 5.34 показан пример использования оснастки «Общие папки» для просмотра открытых сетевых ресурсов:

Рис. 5.34

Подключение к сетевым ресурсам

Есть несколько способов подключения пользователей к сетевым файловым ресурсам:

- самый любимый пользователями, но не самый эффективный с точки зрения системы, — найти сначала сервер, а затем ресурс с помощью просмотра «Сетевого окружения»;

- то же самое можно сделать, если в командной строке ввести т.н. UNC-имя сетевого ресурса (UNC — Universal Naming Convention, способ именования сетевых ресурсов), для этого нужно нажать кнопку «Пуск» — выбрать пункт меню «Выполнить» — ввести UNC-имя в виде \\<имя сервера>\<имя сетевого ресурса> (например, \\DC1\Folder1);

- назначить букву диска к сетевому ресурсу; это можно сделать в командной строке командой вида «net use <буква диска> <UNC-имя >» (например, «net use X: \\DC1\Folder1») либо же, открыв окно «Мой компьютер» можно назначить букву диска для сетевого ресурса с помощью мастера подключения сетевого диска (меню «Сервис» — выбрать пункт меню «Подключение сетевого диска»).

Специальные сетевые ресурсы

В любой системе на базе технологий Windows NT существуют специальные сетевые ресурсы. Имена некоторых ресурсов заканчиваются символом $, такие сетевые ресурсы через «Сетевое окружение» или при открытии ресурсов сервера с помощью команды «\\<имя сервера>» не будут видны. Однако, если указать полное UNC-имя сетевого ресурса, то можно увидеть данные, размещенные в нем.

Перечислим эти ресурсы:

- ресурс вида «\\<имя сервера>\admin$» (например, \\DC1\admin$) — предназначен для удаленного администрирования компьютера; путь всегда соответствует местоположению папки, в которой установлена система Windows; к этому ресурсу могут подключаться только члены групп Администраторы, Операторы архива и Операторы сервера;

- ресурс вида «\\<имя сервера>\< буква диска>$» (например, \\DC1\C$) — корневая папка указанного диска;. к сетевым ресурсам такого типа на сервере Windows могут подключаться только члены групп Администраторы, Операторы архива и Операторы сервера; на компьютерах с Windows XP Professional и Windows 2000 Professional к таким ресурсам могут подключаться члены групп Администраторы и Операторы архива;

- ресурс «\\<имя сервера>\IРС$» (например, \\DC1\IP$) — используется для удаленного администрирования;

- ресурс «\\<имя сервера>\NETLOGON» (например, \\DC1\NETLOGON) — используется только на контроллерах домена, в данной сетевой папке хранятся скрипты (сценарии) для входа пользователей в систему, совместимые с предыдущими версиями операционными системами Microsoft;

- ресурс «\\<имя сервера>\SYSVOL» — используется только на контроллерах домена, в данной сетевой папке хранится файловая часть групповых политик;

- ресурс «\\<имя сервера>\ PRINT$» — ресурс, который поддерживает совместно используемые принтеры, в частности, в данной папке хранятся драйверы для совместно используемых принтеров.

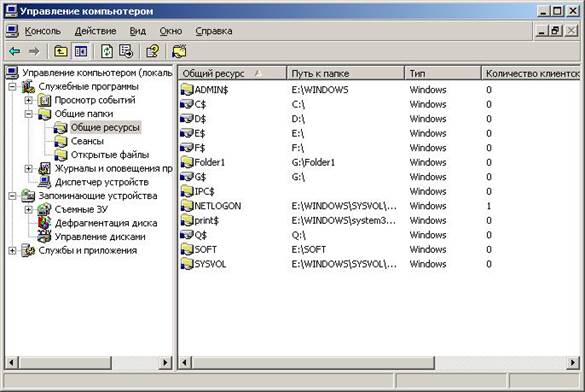

Просмотреть полный список ресурсов, предоставляемых данным сервером для совместного использования, можно в оснастке «Общие папки», в разделе «Общие ресурсы» (рис. 5.35):

Рис. 5.35

В этом же разделе данной оснастки можно отключать ресурсы от совместного использования в сети, менять сетевые разрешения, создавать новые сетевые ресурсы.

Кроме специальных сетевых ресурсов с символом $ в конце названия ресурса, предоставленных группам с высокими полномочиями, с этим символом можно предоставить доступ к любому другому ресурсу, которые предоставляется в сетевой доступ самим администратором. В этом случае сетевой ресурс также будет скрыт при обычном просмотре сети, но будет доступен при указании полного UNC-имени, причем доступ можно разрешить тем группам пользователей, которым нужен данный ресурс.

Разрешения NTFS

Еще раз подчеркнем, что сетевые разрешения действуют только при доступе к ресурсам через сеть. Если пользователь вошел в систему локально, то теперь управлять доступом можно только с помощью разрешений NTFS. На томе (разделе) с системой FAT пользователь будет иметь полный доступ к информации данного тома.

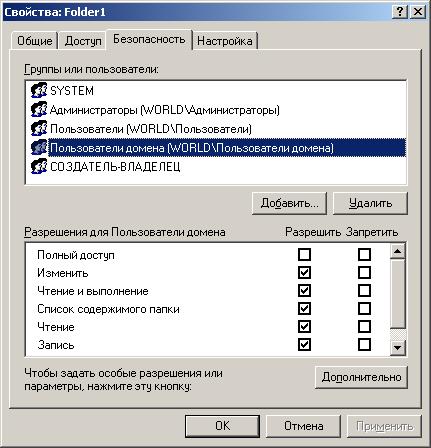

Разрешения NTFS можно установить, открыв Свойства папки или файла и перейдя на закладку «Безопасность» (Security). Как видно на рис. 5.36, набор видов NTFS-разрешений намного богаче, чем набор сетевых разрешений.

Рис. 5.36

На томе NTFS можно назначать следующие виды разрешений для папок:

- Полный доступ;

- Изменить;

- Чтение и выполнение;

- Список содержимого папки;

- Чтение;

- Запись;

- Особые разрешения.

Для файлов отсутствует вид «Чтение содержимого папки».

Если на закладке разрешений нажать кнопку «Дополнительно», то можно осуществлять более тонкую настройку разрешений.

Разрешения NTFS могут быть явными или унаследованными. По умолчанию все папки или файлы наследуют разрешения того объекта-контейнера (родительского объекта), в котором они создаются. Использование унаследованных разрешений облегчает работу по управлению доступом. Если администратору нужно изменить права доступа для какой-то папки и всего ее содержимого, то достаточно сделать это для самой папки и изменения будут автоматически действовать на всю иерархию вложенных папок и документов. На рис. 5.36. видно, что группа «Администраторы» имеет унаследованные разрешения типа «Полный доступ» для папки Folder1. А на рис. 5.37. показано, что группа «Пользователи» имеет набор явно назначенных разрешений:

Рис. 5.37

Изменить унаследованные разрешения нельзя. Если нажать на кнопку «Дополнительно», то можно отменить наследование разрешений от родительского объекта. при этом система предложит два варианта отмены наследования: либо скопировать прежние унаследованные разрешения в виде явных разрешения, либо удалить их совсем.

Механизм применения разрешений

В пункте 5.1 было сказано, что каждый файл представляет собой набор атрибутов. Атрибут, который содержит информацию об NTFS-разрешения, называется списком управления доступом (ACL, Access Control List). Структура ACL приведена в таблице 5.4. Каждая запись в ACL называется элементом управления доступом (ACE, Access Control Entry).

| ACL | Идентификаторы безопасности | Разрешения | |

| ACE1 | SID1 | Разрешения для SID1 | |

| ACE2 | SID2 | Разрешения для SID2 | |

| ACE3 | SID3 | Разрешения для SID3 | |

| ,,, | ,,, | ,,, | |

| ACEn | SIDn | Разрешения для SIDn |

Таблица 5.4

В таблице перечислены идентификаторы безопасности учетных записей пользователей, групп или компьютеров (SID) и соответствующие разрешения для них. На рисунках 5.36 или 5.37 вместо SID-ов показаны имена занесенных в ACL пользователей и групп. В разделе 4 говорилось, что при входе пользователя в сеть (при его регистрации в домене) в текущую сессию пользователя на компьютере контроллер домена пересылает маркер доступа, содержащий SID-ы самого пользователя и групп, членом которых он является. Когда пользователь пытается выполнить какое-либо действие с папкой или файлом (и при этом запрашивает определенный вид доступа к объекту), система сопоставляет идентификаторы безопасности в маркере доступа пользователя и идентификаторы безопасности, содержащиеся в ACL объекта. При совпадении тех или иных SID-ов пользователю предоставляются соответствующие разрешения на доступ к папке или файлу.

Заметим, что когда администратор изменяет членство пользователя в группах (включает пользователя в новую группу или удаляет из какой-либо группы), то маркер доступа пользователя при этом автоматически НЕ изменяется. Для получения нового маркера доступа пользователь должен выйти из системы и снова войти в нее. Тогда он получит от контроллера домена новый маркер доступа, отражающий смену членства пользователя в группах

Порядок применения разрешений

Принцип применения NTFS-разрешений на доступ к файлу или папке тот же, что и для сетевых разрешений:

- сначала проверяются запреты на какие-либо виды доступа (если есть запреты, то данный вид доступа не разрешается);

- затем проверяется набор разрешений (если есть разные виды разрешений для какого-либо пользователя и групп, в которые входит данный пользователь, то применяется суммарный набор разрешений).

Но для разрешений NTFS схема немного усложняется. Разрешения применяются в следующем порядке:

- явные запреты;

- явные разрешения;

- унаследованные запреты;

- унаследованные разрешения.

Если SID пользователя или SID-ы групп, членом которых является данный пользователь, не указаны ни в явных, ни в унаследованных разрешения, то доступ пользователю будет запрещен.

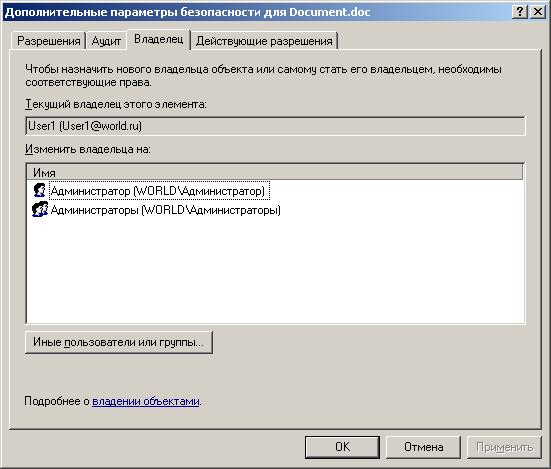

Владение папкой или файлом

Пользователь, создавший папку или файл, является Владельцем данного объекта. Владелец объекта обладает правами изменения NTFS-разрешений для этого объекта, даже если ему запрещены другие виды доступа. Текущего владельца объекта можно увидеть, открыв Свойства объекта, затем закладку «Безопасность», затем нажав кнопку «Дополнительно» и перейдя на закладку «Владелец» (рис. 5.38):

Рис. 5.38

Внимание! Администратор системы может сменить владельца объекта, выбрав нового владельца из предлагаемого в данном окне списка или из полного списка пользователей (нажав кнопку «Иные пользователи или группы»). Эта возможность предоставлена администраторам для того, чтобы восстановить доступ к объекту в случае утери доступа по причине неправильно назначенных разрешений или удаления учетной записи, имевшей исключительный доступ к данному объекту (например, уволился единственный сотрудник, имевший доступ к файлу, администратор удалил его учетную запись, вследствие этого был полностью потерян доступ к файлу, восстановить доступ можно единственным способом — передача владения файла администратору или новому сотруднику, исполняющему обязанности уволившего сотрудника).

Совместное использование сетевых разрешений и разрешений NTFS

При доступе по сети к файловым ресурсам, размещенным на томе NTFS, к пользователю применяется комбинация сетевых разрешений и разрешений NTFS.

При доступе через сеть сначала вычисляются сетевые разрешения (путем суммирования разрешений для пользователя и групп, в которые входит пользователь). Затем также путем суммирования вычисляются разрешения NTFS. Итоговые действующие разрешения, предоставляемые к данному конкретному объекту, будут представлять собой минимум из вычисленных сетевых и NTFS-разрешений.

Управление доступом с помощью групп

Группы пользователей созданные специально для того, чтобы более эффективно управлять доступом к ресурсам. Ели назначать права доступа к каждому ресурсу для каждого отдельного пользователя, то, во-первых, это очень трудоемкая работа, и во-вторых, затрудняется отслеживание изменений в правах доступа при смене каким-либо пользователем своей должности в подразделении или переходе в другое подразделение.

Повторим материал из раздела 4. Для более эффективного управления доступом рекомендуется следующая схема организации предоставления доступа:

1) учетные записи пользователей (accounts) включаются в глобальные доменных группы (global groups) в соответствии со штатной структурой компании/организации и выполняемыми обязанностями;

2) глобальные группы включаются в доменные локальные группы или локальные группы на каком-либо сервере (domain local groups, local groups) в соответствии с требуемыми правами доступа для того или иного ресурса;

3) соответствующим локальным группам назначаются необходимые разрешения (permissions) к конкретным ресурсам.

Данная схема по первым буквам используемых объектов получила сокращенное название AGLP (Accounts → Global groups → Local groups → Permissions). При такой схеме, если пользователь повышается или понижается в должности или переходит в другое подразделение, то нет необходимости просматривать все сетевые ресурсы, доступ к которым необходимо изменить для данного пользователя. Достаточно изменить соответствующим образом членство пользователя в глобальных группах, и права доступа к сетевым ресурсам для данного пользователя изменятся автоматически.

Добавим, что в основном режиме функционирования домена Active Directory (режимы «Windows 2000 основной» или «Windows 2003») с появлением вложенности групп и универсальных групп схема AGLP модифицируется в схему AGG…GULL…LP.

Аудит доступа к ресурсам

Файловая система NTFS позволяет осуществлять аудит доступа к файловым ресурсам, т.е. отслеживать и регистрировать события, связанные с получением или неполучением доступа к тому или иному объекту.

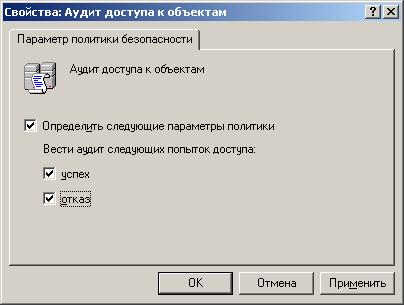

Для того, чтобы включить аудит, необходимо выполнить два действия:

1) включить политику аудита доступа к объектам в домене или том ОП, в котором размещен файловый сервер;

2) после применения политики включить аудит доступа на самом объекте — папке или файле.

Первое действие выполняется с помощью редактора групповых политик:

- откроем раздел «Параметры безопасности» в политике для соответствующего ОП, далее — «Локальные политики» и «Политика аудита»;

- откроем параметр «Аудит доступа к объектам»;

- включим механизм аудита для успешного доступа и отказа предоставления доступа (рис. 5.39).

Рис. 5.39

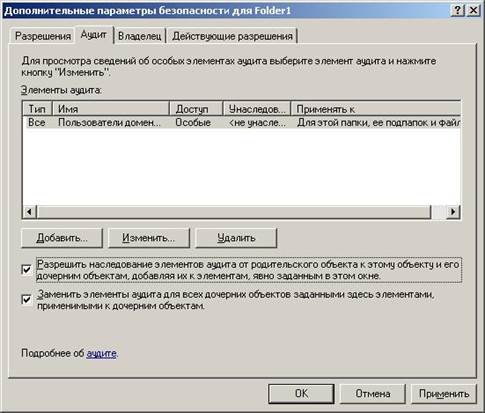

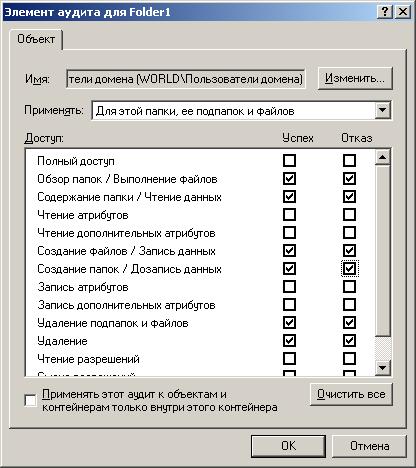

Второе действие выполняется на закладке «Аудит» после нажатия кнопки «Дополнительно» в параметрах безопасности объекта. Нужно добавить списки пользователей и групп, попытки доступа которых будут отслеживаться для данной папки или файла, указав при этом, какие именно виды доступа надо регистрировать. На рис. 5.40 показано, что будет регистрироваться доступ к папке Folder1группы «Пользователи домена», на рис. 5.41 показаны виды доступа, которые будут регистрироваться для данной папки. Для того, чтобы можно было регистрировать попытки несанкционированного доступа к файловым ресурсам, необходимо включить в процесс регистрации и удачные, и неудачные попытки доступа.

Рис. 5.40

Рис. 5.41

После включения механизма аудита все события доступа, перечисленные в настройках аудита, будут регистрироваться в журнале безопасности данного сервера (оснастка «Просмотр событий», журнал «Безопасность», категория «Доступ к объектам»). На рис. 5.42 показан пример одной из записей журнала, регистрирующей доступ к файлу в папке Folder1. В данном примере показано событие успешного доступа к файлу Text.txt пользователя Администратор:

Рис. 5.42

В заключении данного пункта отметим, что включать аудит большого количества файловых ресурсов следует с большой осторожностью. При большом количестве пользователей и обрабатываемых ими файлов, если включить аудит доступа к файлам, в журнале безопасности будет создаваться очень много событий. В случае какого-либо инцидента, например, при несанкционированном доступе к закрытой информации, найти нужную запись будет очень трудно. Поэтому, прежде чем включить аудит доступа, его необходимо очень тщательно спланировать. Необходимо определить:

- доступ к какой информации необходимо отслеживать;

- какие виды доступа (Чтение, Модификация, Удаление, Изменение разрешений и т.д.);

- типы событий (успешный и неуспешный доступ);

- для каких пользователей необходимо отслеживать доступ;

- как часто будет просматриваться журнал безопасности;

- по какой схеме будут удаляться «старые» события из журнала.