Тема 7. Анализ способов нарушений информационной безопасности. Использование защищенных компьютерных систем. Методы криптографии. Криптографические методы защиты информации

Криптографические методы защиты информации – преобразование исходной информации, в результате которого она становится недоступной для ознакомления и использования лицами, не имеющими на то полномочия. Различают 4 группы методов криптографического преобразования:

1)Шифрование

2)Стенография

3)Кодирование

4)Сжатие

Шифрование заключается в проведении обратимых математических, логических, комбинаторных и других преобразований исходной информации, в результате которого зашифрованная информация представляет собой хаотический набор букв, цифр и других символов.

Для шифрования информации используются алгоритм преобразования и ключ. Как правило, алгоритм для определенного метода шифрования является неизменным. Исходными данными для алгоритма шифрования служат информация, подлежащая шифрованию, и ключ шифрования. Ключ содержит управляющую информацию, которая определяет выбор преобразования на определенных шагах алгоритма и величины операндов, используемые при реализации алгоритма шифрования.

Стенография позволяет скрыть не только смысл хранящейся или передаваемой информации, но и сам факт хранения или передачи закрытой информации.

Кодирование есть замена смысловых конструкций исходной информации (слов, предложений) кодами. В качестве кодов могут использоваться сочетания букв, цифр. При кодировании и обратном преобразовании используются специальные таблицы или словари. Кодирование применяют в системах с ограниченным набором смысловых конструкций. Такой вид криптографического преобразования применим, например, в командных линиях АСУ. Недостатками кодирования конфиденциальной информации является необходимость хранения и распространения кодировочных таблиц, которые необходимо часто менять, чтобы избежать раскрытия кодов статистическими методами обработки перехваченных сообщений.

Сжатие – сокращение объема информации. Сжатая информация не может быть прочитана или использована без обратного преобразования.

Шифрование

Существуют процессы:

1)Зашифрование

2)Расшифрование

Современные методы шифрования должны отвечать следующим требованиям:

· стойкость шифра (противостоять криптоанализу (криптостойкость)) должна быть такой, чтобы вскрытие его могло быть осуществлено только путем решения задачи полного перебора ключей;

· криптостойкость обеспечивается не секретностью алгоритма шифрования, а секретностью ключа;

· шифртекст не должен существенно превосходить по объему исходную информацию;

· ошибки, возникающие при шифровании, не должны приводить к искажениям и потерям информации;

· время шифрования не должно быть большим;

· стоимость шифрования должна быть согласована со стоимостью закрываемой информации.

Криптостойкость шифра является его основным показателем эффективности. Она измеряется временем или стоимостью средств, необходимых криптоаналитику для получения исходной информации по шифртексту, при условии, что ему неизвестен ключ.

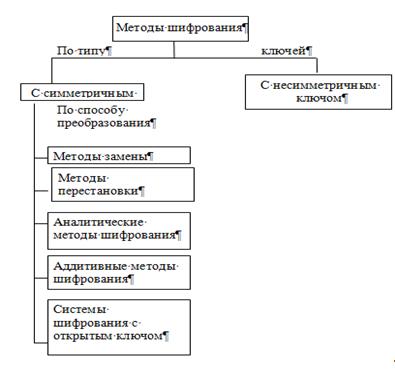

Все методы шифрования могут быть классифицированы по различным признакам. Один из вариантов классификации приведен на рис.1.

Рис.1

Элементарные понятия криптографии

Наука о шифрах получила название криптология, слово образовано из двух греческих: "criptos" - тайный и "logos" - сообщение (слово). С самого начала криптология включала две взаимодополняющие ветви: криптографию, в которой изучались методы шифрования сообщений, и криптоанализ, где разрабатывались методы раскрытия шифров.

криптография (разработка шифров)

криптография (разработка шифров)

КРИПТОЛОГИЯ

КРИПТОЛОГИЯ

криптоанализ (раскрытие шифров)

Возникновение шифров относится к глубокой древности, когда возникла потребность в обеспечении секретности некоторых ценных сведений или важных сообщений. Один из самых древних зашифрованных текстов был найден при раскопках в Месопотамии. Глиняная табличка, относящаяся к 20 веку до н.э., содержала рецепт глазури для покрытия гончарных изделий. Долгое время она была уделом талантливых одиночек и считалась искусством на грани черной магии.

До середины 20 века криптология выступала скорее как искусное ремесло, а не наука, как удел узкого круга избранных лиц. Однако большое количество эмпирического материала в области разработки, применения и раскрытия шифров, накопленного к этому времени, особенно в ходе мировых войн, создали предпосылки для научного обобщения криптологических знаний. Основополагающей работой криптологии считается работа американского ученого Клода Шеннона "Теория связи в секретных системах", опубликованная в 1949 году .

Все древние шифры были ручными, а значит весьма трудоемкими при шифровании длинных текстов. В 19-м веке появились сначала механические, а в 20-м - электромеханические и электронные устройства шифрования/дешифрования, а затем и компьютерные реализации таких алгоритмов. С широким распространением ЭВМ в начале 70-х годов появилась новая разновидность шифров - блочные, ориентированные на операции с машинными словами. До этого все шифры предполагали последовательную позначную обработку информации (их стали называть поточными шифрами).

Шифр - это множество обратимых преобразований формы сообщения с целью его защиты от несанкционированного прочтения. Исходное сообщение, которое подвергается шифрованию, называется открытым текстом, а результат, полученный применением преобразования шифра к исходному сообщению, называется шифртекстом или криптограммой. Переход от открытого текста к шифртексту называется зашифрованием, а обратный переход - расшифрованием.

Принцип построения преобразования шифра (или просто шифра) всегда предполагает множество вариантов его реализации, а для конкретных случаев использования шифра выбирается вполне определенный вариант. Совокупность данных, определяющих конкретное преобразование шифра из множества возможных, называется ключом.

Стойкость шифра - это способность противостоять попыткам постороннего лица восстановить (дешифровать) открытый текст по перехваченному шифртексту. В этих попытках криптоаналитик сначала пытается предугадать принцип построения шифра, а затем определить ключ. Сравнительная стойкость шифров оценивается ориентировочно по времени, необходимому противнику, вооруженному современными средствами вычислительной техники, чтобы каким-либо способом (например, полным перебором вариантов), дешифровать сообщение. Чем больше вариантов ключей возможно, тем более трудным для дешифрования является шифр.

Однако получателю зашифрованного сообщения ключ должен быть известен, чтобы он имел возможность восстановить открытый текст. Очевидно, для нормального функционирования такой системы ключ должен храниться в секрете, поэтому она получила название криптосистемы (или шифросистемы) с секретным ключом. Иными словами: К.Шеннон рассматривает шифрование как отображение исходного сообщения в зашифрованное

С= FiM,

где С – криптограмма, Fi – отображение, М – исходное состояние. Индекс i соответствует конкретному используемому ключу. Для того, чтобы была возможность однозначного дешифрования сообщения отображение Fi должно иметь обратное отображение. Тогда

M=Fi-1С.

Схема функционирования криптосистемы с секретным ключом (модель К.Шеннона) показана на рисунке 1

Рис. 1.Криптосистема с секретным ключом

Источник сообщений порождает открытый текст Х. Источник ключей определяет ключ шифра Z, и шифратор источника с его помощью преобразует открытый текст Х в шифртекст Y, который передается по открытому каналу. Шифратор приемника делает обратное преобразование, получая с помощью ключа Z открытый текст Х из шифртекста Y. Важнейшей частью модели криптографической системы с секретным ключом является "защищенный" канал, по которому передается ключ. Это канал повышенной надежности и секретности, за которым может стоять некоторое устройство или даже специальный курьер. Строго говоря, защищенными должны быть все элементы системы, в которых используется секретный ключ.

Прежде чем переходить к рассмотрению современного состояния криптологии, заглянем немного в историю ее раннего развития.